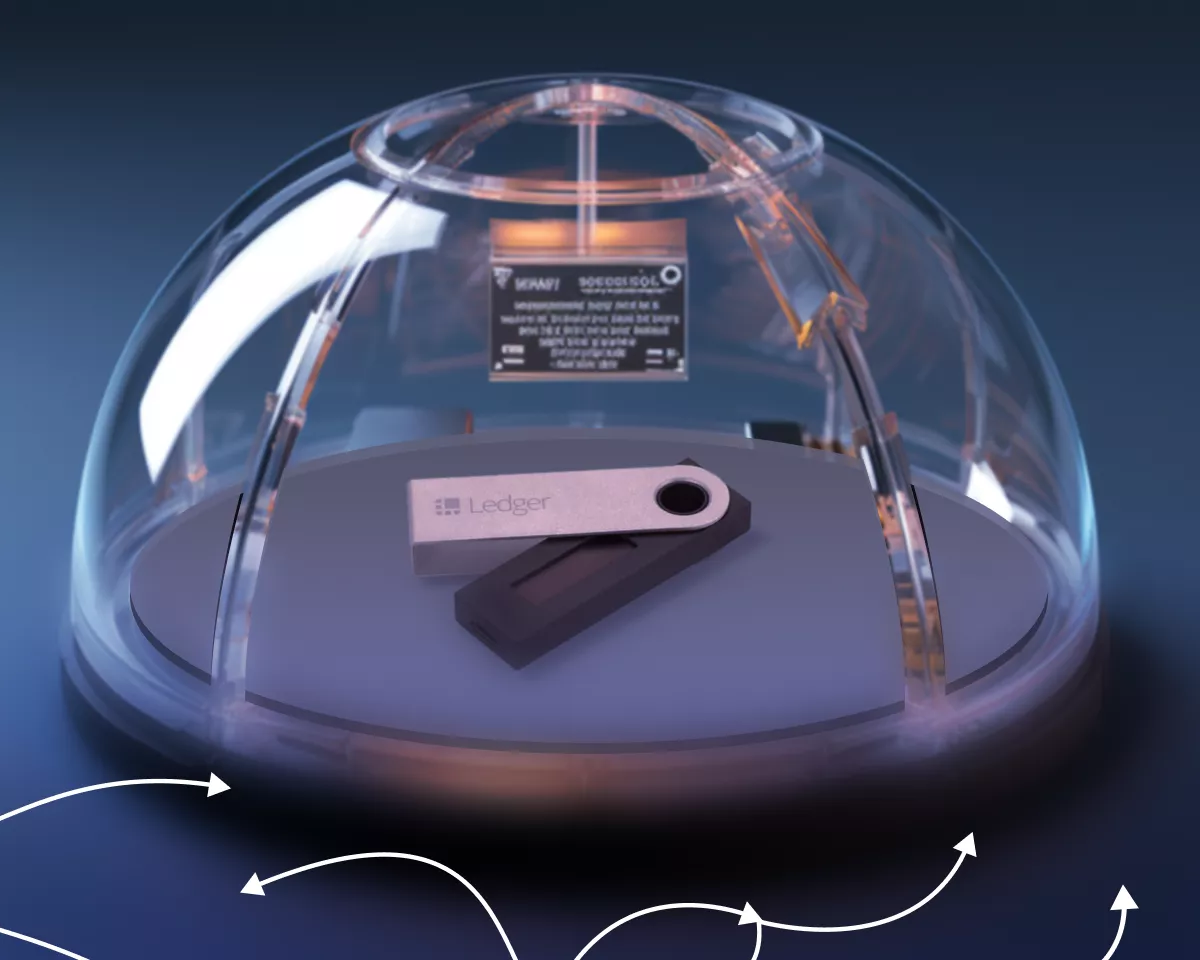

Неуязвимых нет: риски аппаратных кошельков и способы их минимизации

Криптоэнтузиасты считают аппаратные кошельки одним из лучших способов защитить цифровые активы от кражи. Однако у таких устройств есть недостатки.

В совместном материале с Mixer.money мы рассмотрим модель безопасности самых популярных аппаратных кошельков — Trezor и Ledger. Также расскажем, что делать в случае компрометации или атаки на устройство.

Почему сообщество считает аппаратные кошельки безопасными

Trezor и Ledger — по сути флешки со специальным ПО и микроконтроллерами для шифрования информации. Механизм их работы можно описать так:

- Пользователь устанавливает PIN-код.

- Устройство создает сид-фразу для генерации приватных ключей и шифрует их используя PIN в качестве пароля для дешифровки.

- Кошелек сохраняет ключи в энергонезависимую память.

- Программное обеспечение считывает и расшифровывает данные только после ввода кода.

Аппаратные кошельки защищены от самых популярных хакерских атак:

- дамп — чип не позволяет копировать информацию для расшифровки на компьютере;

- брутфорс PIN-кода — после 3-10 неудачных попыток ввода PIN-кода кошелек стирает все данные;

- рефлешинг контроллера — устройство удаляет всю информацию при попытке установить кастомную прошивку;

- side channel — ПО кошелька шифрует поток данных к ПК, чтобы хакер не мог подключиться к USB-кабелю, прочесть передаваемые биты и выделить приватный ключ.

Несмотря на эти меры, злоумышленники находят способы получить доступ к приватному ключу.

Уязвимости контроллеров Trezor

Создатель кошельков Trezor компания SatoshiLabs открыла исходный код устройств, чтобы белые хакеры помогали в поиске уязвимостей кошельков. В 2020 году Джо Гранд воспользовался багом контроллера Trezor Model One и восстановил доступ пользователю, который забыл PIN-код. Для этого он циклично перезагружал кошелек и подавал на контроллер ток со специально рассчитанным напряжением, чтобы обмануть систему безопасности.

В мае 2023 года компания Unciphered, специализирующаяся на восстановлении кошельков, заявила о взломе Trezor Model T. Ее сотрудники обратились к аппаратной уязвимости контроллера STM32 для копирования данных на компьютер и извлечения сид-фразы.

SatoshiLabs заверила, что для использования этих уязвимостей хакеру нужен физический доступ к устройству, специальные знания и дорогое оборудование. Отчасти это правда: на взлом Trezor One Джо Гранду понадобилось три месяца.

Потенциальная уязвимость кошельков Ledger

Производитель Ledger не раскрывает исходный код прошивок. Кошельки работают на операционной системе BOLOS, которая не позволяет сделать дамп памяти даже при прямом подключении к чипам. С момента основания компании в 2014 году не было ни одного подтвержденного взлома кошельков Ledger.

В мае 2023 года компания анонсировала услугу восстановления кошельков Ledger Recover: пользователь проходит KYC, а Ledger разбивает сид-фразу на три зашифрованных фрагмента и отправляет их доверенным кастодианам во Франции, Британии и США. При потере устройства владелец может подтвердить личность, получить фрагменты и восстановить доступ к кошельку.

Нововведение вызвало недовольство в сообществе: возможность создания такой функции указывает на то, что Ledger может извлечь сид-фразу без ведома хозяина кошелька.

Другие уязвимости аппаратных кошельков

В 2020 году в сеть утекла база данных клиентов Ledger, а спустя год в продаже появилась информация о пользователях Trezor.

Злоумышленники использовали имена, адреса и контакты покупателей для «охоты на китов» — рассылки персонализированных фишинговых писем от имени техподдержки Ledger или Trezor.

В обоих случаях утечки произошли по вине сторонних интернет-магазинов. Покупки у посредников несут еще одну опасность: реселлеры могут продавать перепрошитые устройства с бэкдорами для получения приватных ключей.

Как защитить средства на аппаратном кошельке

Несмотря на потенциальные угрозы, аппаратные кошельки остаются одним из самых безопасных решений для хранения криптовалюты.

Для снижения рисков кражи и потери доступа к цифровым активам нужно соблюдать нескольких правил:

- покупайте кошельки только у производителей или официальных представителей;

- не используйте простые PIN-коды вроде даты рождения, 0000 или 1234;

- задайте дополнительный пароль для сид-фразы, чтобы затруднить извлечение ключа при краже кошелька.

В случае потери устройства восстановите доступ с помощью сид-фразы, а затем отправьте криптовалюты на новые адреса.

При фишинге переведите активы на другой кошелек с помощью биткоин-миксеров вроде Mixer.money. Так вы разорвете ончейн-связь между криптовалютой и личностью владельца монет.

Помните: любое устройство в теории можно взломать. Не стоит хранить все средства на одном кошельке, каким бы безопасным он не казался.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!