Лазейка для хакера: уязвимости, из-за которых биткоин-биржи теряют миллионы

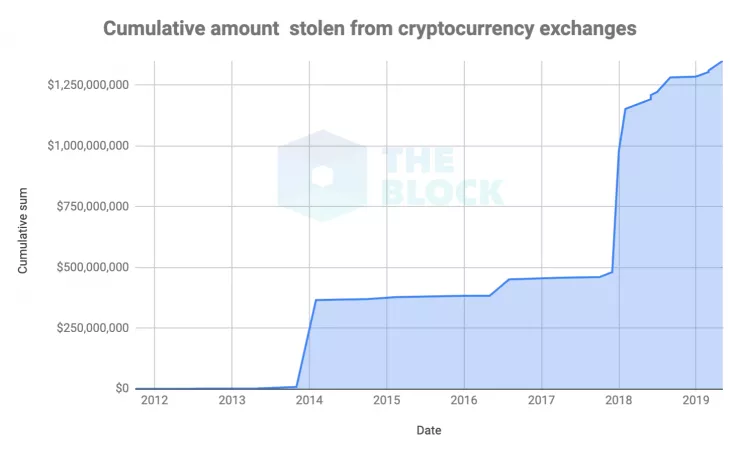

Согласно майскому исследованию The Block, с 2012 года были скомпрометированы 42 криптовалютные биржи, и это без учета небольших по объемам платформ. Общая сумма украденных средств превысила $1,35 млрд, при этом около 59% от нее (795,5 млн) были похищены в 2018 году.

По данным компании по разработке средств защиты от киберугроз Carbon Black, на криптовалютные биржи приходится 27% всех атак, связанных с криптовалютой. В большинстве случаев причинами взлома называется слабая защищенность горячих кошельков бирж, реже пользователи становятся жертвами экзит-скама со стороны владельцев площадки. ForkLog разобрался, какие баги криптобирж позволили нажиться хакерам в 2018-2019 годах.

Как хакеры атакуют биржи

Если при атаке на торговый терминал для мобильного устройства или компьютера злоумышленнику нужны особые условия, например, возможность перехватывать трафик или физический доступ к устройству, то для атак на клиентов веб-приложений этого не требуется. Поэтому такие атаки, как правило, носят массовый характер.

Аналитики Positive Technologies рассмотрели наиболее популярные способы взлома веб-терминалов криптовалютных бирж, которые позволяют хакерам обчищать горячие кошельки торговых платформ.

- XSS

Практически все торговые терминалы уязвимы перед атакой типа Cross-Site Scripting (межсайтовое выполнение сценариев). С помощью найденных уязвимостей злоумышленники внедряют на страницу веб-ресурса вредоносный код, который перенаправляет трейдеров на сторонние веб-ресурсы и/или заражает устройства пользователей вредоносным софтом. К такому софту можно отнести вирусы-стилеры, которые воруют пароли от кошельков или заменяют в буфере обмена адрес отправителя.

- Уязвимости конфигурации

У веб-терминалов могут отсутствовать HTTP-заголовки, которые повышают защищенность от некоторых разновидностей хакерских атак. Так, заголовок ContentSecurity-Policy защищает от атак, связанных с внедрением вредоносного контента, в том числе от XSS; X-Frame-Options — от атак типа Clickjacking; Strict-Transport-Security принудительно устанавливает защищенное соединение посредством HyperText Transfer Protocol Secure (HTTPS).

- Уязвимости в коде

Исследования компании Coverity, специализирующейся на решениях по тестированию качества программного обеспечения и безопасности, показали, что на каждые 1000 строк кода приходится 0,52 ошибки в продуктах с открытым кодом и 0,72 в проприетарных (стандарт качества — менее 1 ошибки на 1000 строк кода). Потенциально эти ошибки могут негативно сказываться на безопасности платформы.

Даже если разработчики биржи напишут код без единой ошибки, всегда остается риск наличия уязвимости в стороннем софте. Например, дыры в операционной системе, платежном шлюзе или мессенджере можно использовать для фишинга или установки вредоносного софта на устройства сотрудников биржи.

- Уязвимости в смарт-контрактах

Хакеры обнаруживают уязвимость в коде смарт-контракта кошелька, которая позволяет им захватить контроль над средствами жертвы. Причем это может быть как таргетированная атака на конкретный кошелек, так и массовая атака, если во многих кошельках присутствует одинаковая уязвимость.

- Фишинг и социальный инжиниринг

Использование человеческих слабостей остается наиболее популярным способом взлома аккаунтов. Злоумышленники под видом представителей биржи получают доступ к компьютерам сотрудников (на выполнение этой задачи иногда уходят месяцы) и завладевают приватными ключами. Взлом частного аккаунта производится в разы проще, благодаря использованию Google Play.

- SMS-аутентификация

Если злоумышленники знают, что некий конкретный человек торгует или работает администратором криптовалютной биржи, его SMS можно перехватить и использовать при аутентификации или процедуре восстановления доступа.

Варианты взлома:

- Прослушка с помощью специального оборудования, заражения телефона жертвы вредоносным софтом или взлома сервера провайдера;

- Клонирование SIM-карты;

- Ложная базовая станция — дорогостоящее оборудование, которое перехватывает и расшифровывает SMS;

- Взлом «Персонального кабинета» на веб-платформе оператора. Сделав это, можно перенаправить все сообщения на номер или электронный почтовый ящик злоумышленника;

- Атака SS7. Взлом системы специальных протоколов телекоммуникации, использующихся для настройки телефонных станций (PLMN, PSTN);

- Фишинг колл-центра оператора. Злоумышленники узнают персональные данные пользователей и номера их телефонов, а затем звонят оператору колл-центра, чтобы восстановить SIM-карту.

Перехваченные SMS можно использовать не только для входа на учетную запись биржи, но и для восстановления доступа к электронной почте. Для этого нужно попробовать авторизоваться на почтовом сервисе, после неудачи сбросить пароль с помощью SMS.

Как биржи защищают себя

Большинство криптовалютных площадок используют как минимум одну, а чаще несколько антихакерских систем. Самая простая и самая распространенная — двухфакторная аутентификация: для каждой транзакции нужно ввести одноразовый пароль, который высылается на телефон или e-mail клиента.

С учетом вышесказанного двухфакторная аутентификация — не самый надежный способ защиты. Более продвинутый вариант двухфакторной аутентификации – специальные приложения типа Authy и Authenticator. Они блокируют доступ в систему, если логин и пароль скомпрометированы, запрашивая дополнительный код.

Второй по популярности способ защиты — мультиподпись: когда несколько ключей от биткоин-кошелька находятся у разных владельцев, а доступ к средствам можно получить только собрав все электронные подписи. Однако и эта система может дать сбой. Эксперты отмечают, что мультиподпись работает только в том случае, когда все «подписанты» независимы друг от друга.

Одним из самых надежных способов защиты от хакерских атак остается распределение средств между горячим и холодным кошельками. Кроме физической защиты (видеокамеры, вооруженная охрана, сканер сетчатки глаза и т .п.), холодный кошелек может быть оснащен системой мультиподписи. Чем больше доля в холодном хранилище, тем безопаснее. В идеале, криптовалюта должна попадать в онлайн только в момент транзакции.

Еще один способом являются так называемые биткоин-клапаны — специальные биткоин-адреса, где монеты запираются двухступенчатым защитным механизмом с двумя разными ключами. Чтобы разблокировать средства, нужен обычный цифровой ключ, однако полный доступ к деньгам открывается только через 24 часа. В течение этих суток любая транзакция может быть отменена введением второго ключа. Есть и еще одна степень защиты: если хакер завладел обоими ключами, биржа может сжечь хранившиеся в кошельке средства.

Хорошим тоном среди операторов криптобирж стало проводить регулярные аудиты независимыми экспертами и тестирования на взлом. Последним занимаются так называемые белые хакеры. Их цель — взломать системы безопасности, чтобы найти потенциальные уязвимости, которыми могут воспользоваться злоумышленники.

Так или иначе в вопросе безопасности криптовалютных бирж важен комплексный подход: безопасность собственного кода в комплексе с безопасностью среды разработки и сторонних библиотек, которые используются в создании продукта. Нельзя также исключать человеческий фактор, который часто способствует хакерским атакам.

Биржи, взломанные хакерами в 2018-2019 годах (данные представлены в хронологическом порядке):

- Coincheck

26 января 2018 года японская криптобиржа Coincheck подтвердила хищение $533 млн в криптовалюте NEM. От взлома пострадали около 260 тысяч пользователей.

На пресс-конференции представители NEM сообщили, что взлом стал возможен из-за того, что Coincheck пренебрегла использованием смарт-контракта с функцией мультиподписи.

По словам представителей Coincheck, настройки безопасности различаются для разных монет на бирже. Хакерам удалось украсть приватный ключ от простого горячего кошелька, где хранились монеты NEM, и вывести их с помощью нескольких несанкционированных транзакций.

По информации Nikkei Asian Review, за несколько недель до атаки нескольким сотрудникам Coincheck были отправлены вредоносные электронные письма, что позволило хакерам взломать систему электронной почты сотрудников и украсть приватный ключ.

По данным исследователей из BIG Blockchain Intelligence Group Inc., часть украденных средств преступники вначале вывели на криптобиржу в Канаде, а затем переместили обратно в Японию.

Coincheck установил 11 адресов, на которых находились похищенные монеты. Каждый из этих адресов был помечен тегом «coincheck_stolen_funds_do_not_accept_trades : owner_of_this_account_is_hacker». Благодаря этой автоматизированной системе маркировки криптобиржи могут идентифицировать адреса хакеров и запрещать им конвертировать NEM в другие криптовалюты или фиат.

Руководство Coincheck сумело компенсировать пользователям убытки на сумму $400 млн и изменило правила листинга монет на платформе.

По результатам проверки Агентства финансовых услуг Японии (FSA) в декабре 2018 года биржа получила лицензию на свою деятельность. Регулятор пришел к выводу, что после того, как биржу приобрел онлайн-брокер Monex, она смогла улучшить меры защиты и безопасности.

- BitGrail

8 февраля 2018 года в результате неавторизованных транзакций с итальянской биржи BitGrail была выведена криптовалюта Nano на общую сумму $170 млн. Остальные монеты не пострадали.

Вскоре после взлома владелец и оператор BitGrail Франческо Фирано заявил о банкротстве площадки. Он утверждал, что кража средств произошла из-за технологии временных меток от Nano и ненадежности обозревателя блоков.

В свою очередь разработчики монеты категорически отвергли наличие ошибок в протоколе криптовалюты. Они также не исключили, что средства могли пропасть гораздо раньше, чем об этом стало известно, и рассказали, что Фирано предлагал им провести хардфорк криптовалюты, якобы чтобы покрыть свои убытки.

«У нас есть достаточные основания полагать, что Фирано на протяжении длительного периода времени вводил команду Nano Core в заблуждение относительно платежеспособности BitGrail», — говорилось в сообщении Nano.

В январе 2019 года суд признал биржу BitGrail и Франческо Фирано банкротами и обязал последнего вернуть клиентам максимально возможную сумму из потерянных ими $170 млн, конфисковав при этом «значительную часть его собственных активов».

- Binance

Следующая атака хоть и не увенчалась успехом для хакеров, все же является показательной. 7 марта 2018 года биржа Binance сообщила о потенциальном взломе, в результате которого автоматические трейдинг-системы начали продавать альткоины и покупать за вырученные деньги Viacoin (VIA).

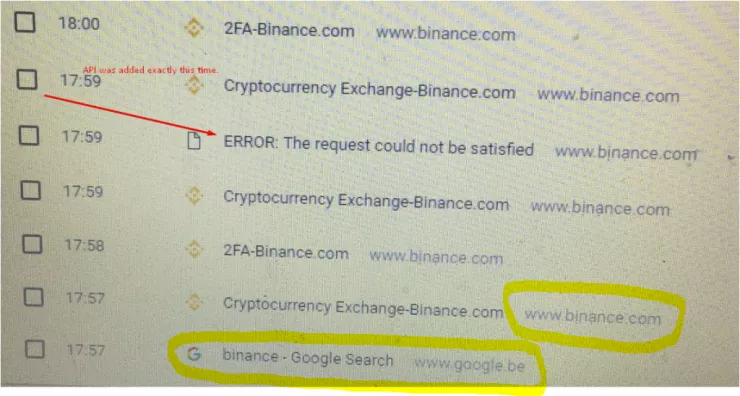

В течение двух месяцев злоумышленники проводили серию фишинговых атак, маскируя поддельные домены под оригинальный домен Binance (омографическая атака) при помощи Punycode — метода преобразования доменных имен в последовательность ASCII-символов. Таким образом они собрали данные аккаунтов большинства пользователей.

Деньги на скомпрометированных аккаунтах хакеры не трогали, а только создавали API-ключи, которые и были задействованы 7 марта для покупки VIA/BTC.

Злоумышленники планировали собрать деньги на 31 аккаунте, через которые затем вывести в фиат, но не успели. Система управления рисками Binance заметила аномалию через две минуты и тут же заблокировала все транзакции.

Позже Binance объявила награду в размере $250 тысяч за помощь в поимке хакеров.

- Coinrail

Небольшая корейская биржа Coinrail стала жертвой хакеров 10 июня 2018 года. С серверов компании были похищено порядка 30% альткоин-портфеля биржи, в частности ICO-токены проектов Pundi X (NPXS), NPER (NPER) и Aston (ATX). Ущерб составил около $37 млн.

Сразу после официального объявления об инциденте сайт временно прекратил работу, а все оставшиеся 70% средств были перемещены на холодные кошельки. Совместными усилиями разработчикам Coinrail удалось блокировать почти две трети украденных средств.

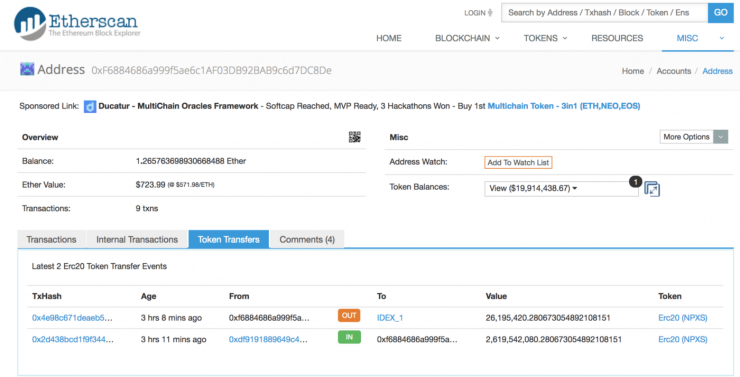

Представители проекта Pundi X сообщили, что после взлома биржа сообщила им адрес Ethereum, который, по ее мнению, связан с предполагаемыми хакерами. Адрес был помечен как Fake_Phishing1432.

По данным Etherscan, с этого адреса пытались отправить 26 млн NPXS на децентрализованною биржу IDEX. Это произошло сразу после того, как на площадку поступило 2,6 млрд тех же токенов с другого адреса. Он также был отмечен как подозрительный – Fake_Phishing1431.

Pundi X и Coinrail отметили, что IDEX заморозила активы, которые были посланы с Fake_Phishing1432. Однако токены NPXS ликвидированы не были. Кроме того, транзакции, связанные с адресом Fake_Phishing1431, свидетельствуют о том, что за несколько часов до того, как стало известно об ограблении, на него поступили другие цифровые валюты с одного адреса – ETH, токены ATX, DENT, NPSX, Jibrel Network, Tron, Kyber Network и Storm.

Согласно данным Etherscan, после взлома, в то время как токены NPXS были отправлены на IDEA, другие украденные монеты ушли на децентрализованную криптобиржу EtherDelta.

Примечательно, что еще в феврале корейские банки зафиксировали исходящую с Coinrail активность, связанную с предполагаемым отмыванием денег.

«В феврале несколько торговавших с Coinrail банков обнаружили подозрительные транзакции, направленные на отмывание денег. Некоторые банки прекратили сотрудничать с биржей в апреле», — сообщило местное издание Chosun.

В течение месяца Coinrail восстановила свою работу и обновила содержавшую уязвимость систему обеспечения безопасности.

- Bithumb

Горячий кошелек южнокорейской биржи Bithumb был взломан в ночь на 19 июня 2018 года. Хакеры похитили около $30 млн, часть из них в криптовалюте Ripple.

Непосредственно до хакерской атаки Bithumb перевела большую сумму в Ethereum на холодный кошелек, сославшись на подозрительную активность на серверах. 16 июня Bithumb запускала внеочередную проверку серверов «для максимизации настроек безопасности».

Многие пользователи криптовалют скептически отнеслись к такого рода совпадениям, указывая, что незадолго до взлома биржа должна была заплатить налоги, по объему примерно равнозначные сумме похищенных средств.

Bithumb had to pay $28 million worth of back taxes and now lost $30 million less than 2 weeks later. 🤔 https://t.co/spvFpzpb6X pic.twitter.com/DPq9kQG7Nm

— WhalePanda (@WhalePanda) 20 июня 2018 г.

При расследовании инцидента специалистами по кибербезопасности из компании AlienVault были обнаружены вредоносные документы в формате HWP, замаскированные под резюме. Эксперты предположили, что они были созданы участниками северокорейской APT-группы Lazarus и ее дочерней структурой BlueNoroff.

Документы в формате HWP создаются с помощью популярного в Корее текстового редактора Hangul Word Processor. Эти файлы содержат вредоносный код, загружающий со стороннего сервера целевой зловред — 32-битную или 64-битную версию бэкдора Manuscrypt, через который и происходит взлом криптобиржи.

Bithumb смогла возместить пользователям половину украденных средств ($14 млн) за счет собственных резервов, однако на несколько месяцев была вынуждена закрыть ввод и вывод средств.

В дальнейшем биржа сообщила о том, что ее система кошельков претерпевает «полное изменение» с целью предотвращения дальнейших атак, а также заявила о строгом разделении активов клиентов и самой площадки.

- Zaif

18 сентября 2018 года хакеры получили несанкционированный доступ к горячему кошельку биржи Zaif. Ущерб составил $60 млн в биткоинах, Bitcoin Cash и MonaCoin. Две трети похищенных монет принадлежали пользователям площадки.

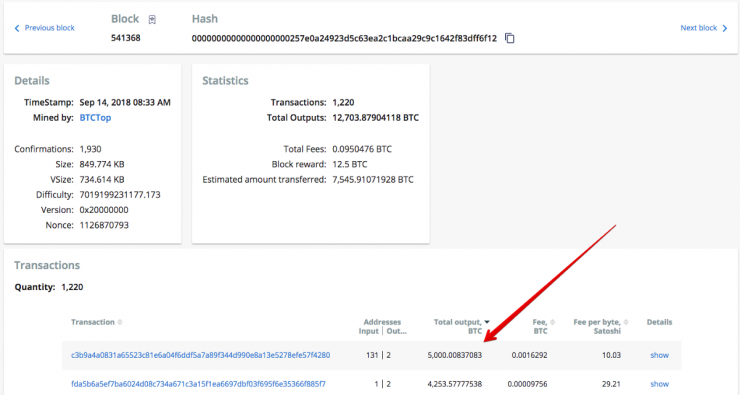

Примечательно, что необычная активность на площадке началась еще 14 сентября. Однако публичное заявление биржа сделала только четыре дня спустя, когда были обнаружены неполадки в работе сервера.

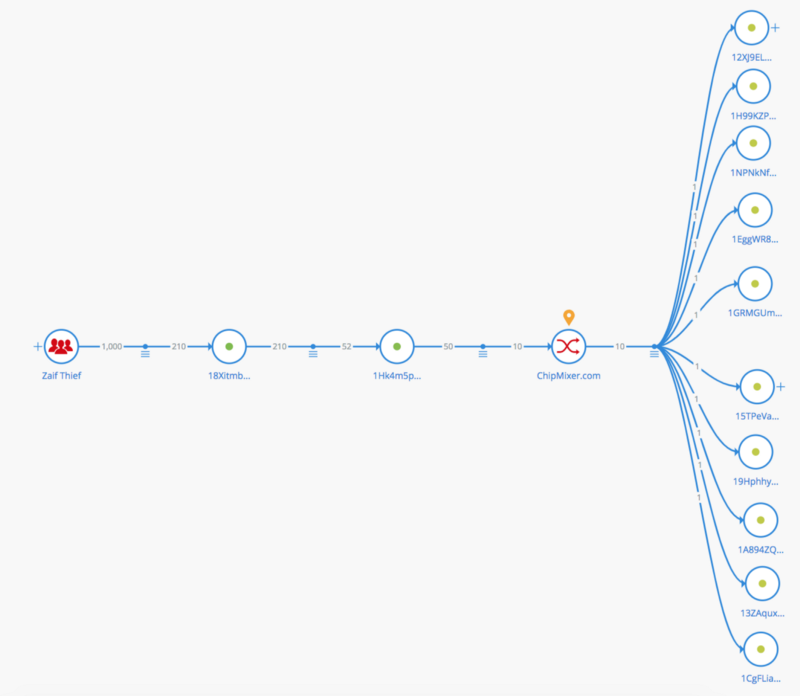

Расследовавшие взлом инженеры из Bitfury Crystal Blockchain Analytics смогли установить транзакцию и адрес, принадлежащие хакеру.

Подозрительная транзакция с идентификатором

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280

имела 131 вход. Все входящие адреса принадлежали Zaif. Похищенные средства в биткоинах хакер отправил на адрес

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w

, а впоследствии рассредоточил сумму по 5109 адресам. Однако значительная часть средств (30% от общей суммы) была переведена на два биткоин-кошелька:

-

3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ - 1007,6 BTC

-

3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 – 754,5 BTC

Еще 1451,7 BTC были переведены небольшими транзакциями на адрес

1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s

, принадлежащий бирже Binance.

Остальная сумма (порядка 46%) мелкими частями разошлась по другим различным адресам. В частности, это были сервис микширования ChipMixer.com, гемблинг-сайт CoinGaming.io, биржи Huobi, Bitstamp, BTCBox.com, и Livecoin.

В ноябре на след хакера напали эксперты по кибербезопасности из Japan Digital Design. Они изучили перемещение монет Monacoin с момента взлома, проанализировав платежный канал с применением статического анализа блокчейна и установили IP-адрес хакера.

«Путем установки ноды виртуальной валюты мы подтвердили возможность получения таких улик, как IP-адрес источника и т.д. Мы также собрали данные, позволяющие понять точность информации и стоимость отслеживания», — сообщили эксперты, отметив, что более детальную информацию передали следователям.

- MapleChange

28 октября 2018 года из-за неназванного бага со счетов небольшой канадской биржи MapleChange были выведены все средства в размере 913 BTC ($6 млн).

Позже представители биржи заявили, что на их горячем кошельке находилось не более 8 BTC и 100 LTC, а уязвимость появилась в результате обновления фреймворка площадки.

Примечательно, что спустя несколько часов после взлома аккаунты биржи в социальных сетях оказались отключены. Представители MapleChange объяснили это временными мерами, необходимыми для того, чтобы обдумать выход из сложившейся ситуации.

Также компания подтвердила, что не сможет возместить средства в биткоинах и Litecoin, но пообещала передать разработчикам сохранившиеся активы в криптовалютах Conceal (CCX) и Lumeneo (LMO), на которые приходилась большая часть объема торгов MapleChange.

По причине того, что страница с жалобами пользователей на Discord-сервере оказалась недоступна, а также из-за того, что между объявлением о «баге» и полным исчезновением страниц компании в соцсетях прошло очень мало времени, эксперты обвинили площадку в экзит-скаме, то есть преднамеренном хищении средств основателями биржи под видом хакерской атаки. Отсутствие каких-либо технических подробностей о случившемся также говорило в пользу этой версии.

Клиенты площадки, вошедшие в инициативную группу Maplechang’ed, выяснили, что большая часть данных, касающихся платформы, в частности информация о реестре доменов, была фальшивой. Также они утверждали, что CEO биржи Глад Поенару находился в сговоре с майнинг-пулом ETZmine.com и криптовалютным проектом под названием Weycoin (WAE), однако их участие в этом инциденте еще не доказано.

Специалистам сервиса AMLT удалось получить несколько адресов, связанных с биржей. Анализ их истории переводов показал, что средства были разбросаны по нескольким популярным биржам, включая Bittrex и Binance.

В настоящее время биржа прекратила свою работу, ее домен перешел другому владельцу.

- Gate.io

В начале ноября 2018 года хакеры предприняли попытку взлома биткоин-биржи Gate.io через компроментацию сервиса веб-аналитики StatCounter.

Неизвестные хакеры модифицировали скрипт внешнего JavaScript-файла — www.statcounter.com/counter/counter.js, используемого для сбора статистических данных о посетителях сайтов. Из-за того, что вредоносный код был размещен в середине скрипта, обнаружить модификацию удалось не сразу.

Скрипт ищет в URL-адресе строку myaccount/withdraw/BTC, после чего добавляет на веб-страницу новый элемент кода — https://www.statconuter.сom/c.php. Ссылка рассчитана на невнимательность пользователей и ведет на зарегистрированный злоумышленниками домен. Работа лже-домена уже приостанавливалась в 2010 году из-за вредоносной деятельности.

Несмотря на то что вредонос затронул деятельность по меньшей мере 700 тысяч сервисов, конечной целью хакеров была биржа Gate.io, поскольку только она использует унифицированный идентификатор ресурса https://www.gate.io/myaccount/withdraw/BTC для передачи биткоинов со собственного счета на сторонние адреса.

«Вредоносный скрипт автоматически заменяет биткоин-адрес пользователя адресом злоумышленника. Из-за того, что сервер мошенников генерирует новый адрес каждый раз, когда пользователь загружает скрипт StatConuter, сложно определить, сколько биткоинов могло быть похищено», — рассказали представители ESET.

Сервис StatCounter был оперативно удален с сайта Gate.io. Руководство биткоин-биржи заявило, что «все активы ее пользователей в безопасности».

В январе 2019 года пользователи Gate.io вновь стали жертвами хакеров. На этот раз из-за «атаки 51%» на блокчейн Ethereum Classic они потеряли $220 тысяч.

Gate.io установила три адреса, контролируемые, по ее мнению, злоумышленником:

-

0xb71d9CD39b68a08660dCd27B3EAE1c13C1267B10

-

0x3ccc8f7415e09bead930dc2b23617bd39ced2c06

-

0x090a4a238db45d9348cb89a356ca5aba89c75256

По словам представителей площадки, изначально им удалось успешно заблокировать транзакции злоумышленника, отправив их на ручное рассмотрение. Однако во время атаки все транзакции выглядели валидными и успешно подтверждались в блокчейне, что и привело к потере около 40 тысяч ETC.

Биржа взяла на себя возмещение убытков.

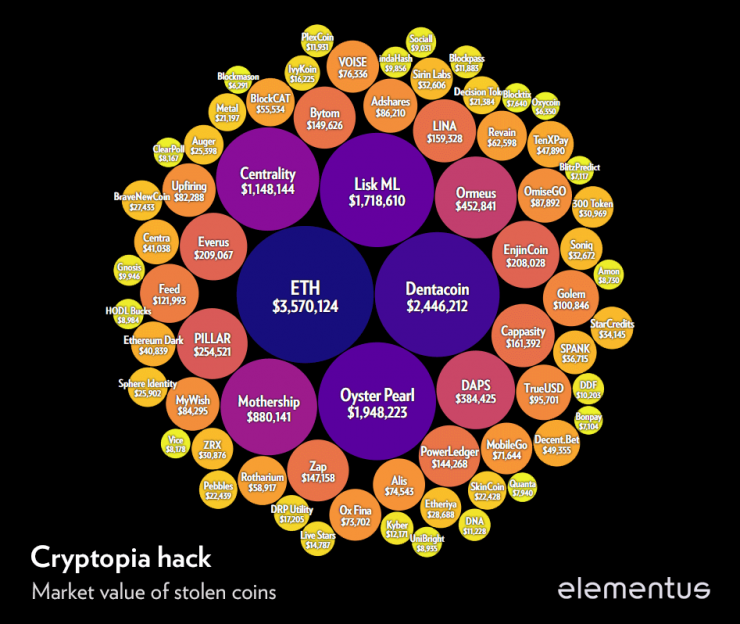

- Cryptopia

Еще одной жертвой двойной траты средств стала новозеландская биржа Cryptopia. В ноябре 2018 года площадка потеряла $571 000 из-за атаки 51% на сеть криптовалюты AurumCoin (AU).

При этом основатели AurumCoin заявили, что не ответственны за случившееся, поскольку их токен имеет открытый код, и переложили вину на сотрудников биржи.

Предполагается, что хакер отправил около 16 000 AU на счет, принадлежащий бирже, и обменял их на другую криптовалюту. После совершения транзакции злоумышленник использовал имевшиеся в его распоряжении вычислительные мощности и отменил транзакцию.

Впрочем, на этом проблемы площадки не закончились. 14 января 2019 года Cryptopia приостановила работу, сообщив пользователям о «существенных потерях» из-за бреши в системе безопасности.

Специалисты фирмы Elementus установили, что еще утром 13 января с основных кошельков Cryptopia были совершены несколько крупных транзакций: на 19,391 ETH (около $2,5 млн) и 48,029,306 CENNZ ($1,17 млн). Далее хакеры приступили к выводу средств более чем с 76 000 вторичных кошельков, операции по которым проводились до 17 января.

Около $880 тысяч были выведены на различные криптобиржи, в частности, Binance, Huobi и HitBTC. Еще $15 млн размещались на двух адресах, предположительно, контролируемых злоумышленниками.

29 января злоумышленник вывел еще $175 тысяч примерно из 17 тысяч кошельков Cryptopia. Украденные средства поступали на принадлежащий ему ETH-адрес, помеченный тегом «Cryptopia_Hack1».

В общей сложности потери Cryptopia составили $16 млн. Сама площадка заявила, что «при самом худшем раскладе потеряла максимум 10% от всех своих средств».

Аналитики также обратили внимание, что взлом нескольких десятков тысяч адресов долгое время оставался незамеченным, и предположили, что сотрудники Cryptopia потеряли контроль над приватными ключами от Ethereum-кошельков. Это могло объясняться тем, что Cryptopia не имела резервных копий секретных ключей: хакер получил доступ к серверу, где хранились ключи, а затем стер их.

Руководство площадки сообщило о намерении вернуть средства пострадавшим пользователям и даже зачислило на счета пользователей токены, фиксирующие размер причитающихся им выплат.

Впрочем, уже в мае 2019 года Cryptopia остановила торги и официально объявила о начале процесса ликвидации. Ожидается, что именно ликвидаторы займутся сбором доступных активов для удовлетворения запросов пострадавших пользователей.

- Снова Bithumb

29 марта 2019 года сотрудники Bithumb зафиксировали аномальные выводы средств с горячих кошельков торговой площадки. Ущерб составил около $20 млн в криптовалютах EOS и XRP — украденные активы принадлежали самой бирже, счета пользователей не пострадали.

В краже средств, предположительно, участвовали инсайдеры. Они похитили приватный ключ к горячему-кошельку Bithumb в блокчейне EOS, а также взломали XRP-кошелек биржи.

It’s said their private key was stolen on its EOS account g4ydomrxhege

Hacker’s is from ifguz3chmamg, that’s the address ALL EOS was transferred to, down stream exchanges with stolen fund are Huobi, HitBTC, WB, EXmo etc

— Dovey Wan 🗝 🦖 (@DoveyWan) 30 марта 2019 г.

Похищенные средства злоумышленники перевели через анонимный обменник ChangeNow на другие криптобиржи, в частности, EXMO, Huobi, Changelly, KuCoin, HitBTC и Binance.

3. EOS won’t be able to freeze this time, or it’s now too late

4. Hacker has been disposing the stolen EOS via ChangeNow, a non-custodial crypto swap platform dose not require KYC/account

5. Bithumb is the only top Korean ex operator without a commercial banking partnership pic.twitter.com/SM9Wes0BI6

— Dovey Wan 🗝 🦖 (@DoveyWan) 30 марта 2019 г.

Представителям торговой площадки EXMO удалось заблокировать перевод преступников на сумму около $3 млн.

CEO Binance Чанпэн Чжао опубликовал использованную мошенниками схему вывода средств:

Received this diagram in a group: pic.twitter.com/PqcyaCDRKB

— CZ Binance (@cz_binance) 30 марта 2019 г.

По-видимому, хакер попытался дополнительно вывести большое количество XRP, но этому удалось помешать. С помощью XRP Ledger Explorer были обнаружены несколько кошельков, содержащих по 90 тысяч XRP, из которых осуществлялся вывод на внешний кошелек

rLaHMvsPnPbiNQSjAgY8Tf8953jxQo4vnu

.

There are pages and pages of 90,000 XRP going out of this exchange wallet: https://t.co/7vdhb29IR0 pic.twitter.com/jbBCS2g13u

— XRP Scan (@xrpscan) 30 марта 2019 г.

Было проведено более 200 операций по выводу 90 тысяч XRP в каждой, однако, некоторые из них были адресованы другому аккаунту Bithumb, что, вероятно, означает, что бирже удалось вернуть часть средств.

Эксперты отметили, что эта атака стала возможной из-за целого ряда уязвимостей Bithumb: отсутствия обязательной KYC-проверки, отсутствия гарантийных соглашений с банками и медлительности самой системы безопасности.

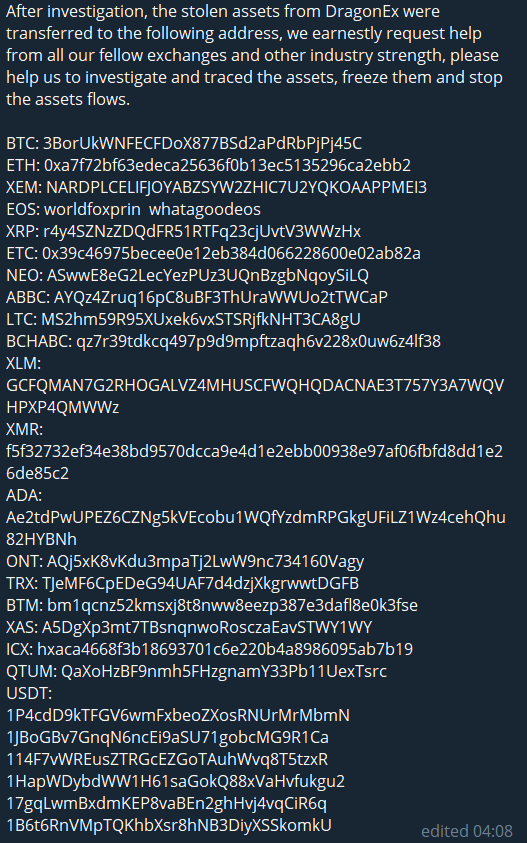

- DragonEx

24 марта 2019 года жертвой хакерской атаки стала сингапурская биткоин-биржа DragonEx. В результате взлома были похищены как средства пользователей, так и цифровые активы самой площадки в 20 различных криптовалютах.

Специалисты Uppsala Security Operations Team (USOT) выяснили, что хакер распределил украденную криптовалюту между своими кошельками на биржах Huobi, Gate.io, Bittrex и Binance. Часть из этих средств была заблокирована сотрудниками площадок.

Несмотря на то, что общая сумма похищенных средств официально так и не была озвучена, эксперты USOT подсчитали, что хакер похитил 2738,12 ETH. В свою очередь, по данным DragonEx, баланс проанализированных ими Ethereum и биткоин-кошельков хакера составлял 1522 ETH (около $202 730) и 135 BTC (около $528 855) соответственно.

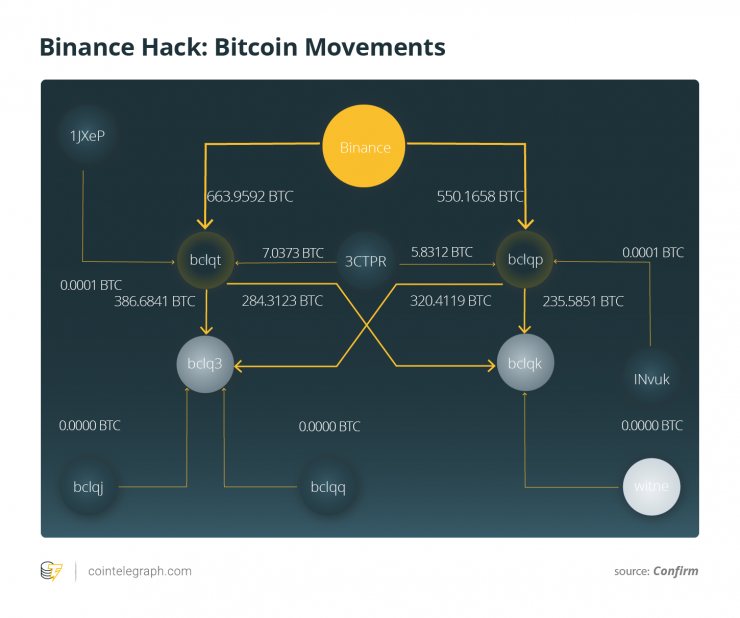

- И опять Binance

7 мая 2019 года хакеры похитили 7000 BTC ($40,5 млн) с горячего кошелька биржи Binance. Представители площадки сообщили о «серьезной бреши в системе безопасности».

С помощью фишинга и вирусов хакеры украли множество пользовательских API-ключей, кодов двухфакторной аутентификации (2FA) от различных аккаунтов, в том числе с крупными балансами. Злоумышленники действовали через несколько независимых аккаунтов, поэтому структурированная таким образом транзакция прошла все проверки безопасности и была выполнена.

Сразу после взлома команда Binance не была уверена в том, что конкретно произошло. Первой отреагировала система безопасности биржи, после чего вывод средств с площадки был моментально остановлен.

Мошенники распределили похищенные биткоины между 44 кошельками, 21 из которых были собственными SegWit-адресами — на них поступило 99,97% от суммы. На следующий день средства на кошельках взломщиков пришли в движение.

Аналитики The Block заключили, что криптовалюта была распределена по 7 адресам, большинство из которых формата Bech32:

-

bc1q2rdpyt8ed9pm56u9t0zjf94zrdu6gufa47pf62 (1060.6 BTC)

-

bc1qx3628eh9tdnm0uzculu8k6r2ywfkc5zns2hp0k (1060.6 BTC)

-

bc1qnf2ja3ffqzc3hskanjse6p8zag52fm6jgmmg9u (1060.6 BTC)

-

bc1qw7g5uxxl750t0h2fh9xajwuxp4qt634yh3vg5q (1060.6 BTC)

-

16SMGihY94H8UjRcxwsLnDtxRt7cRLkvoC (1060.6 BTC)

-

1MNwMURYw1LkPnnpda2DQkkUsXXeKL9pmR (1,060.6 BTC)

-

bc1q3a5hd36jrqeseqa27nm40srkgxy8lk0v0tpjtp (707.1 BTC)

Руководство Binance пообещало обновить систему безопасности площадки. Изменения коснутся API, двухфакторной аутентификации, процесса подтверждения вывода средств, риск-менеджмента, анализа поведения пользователей и KYC-процедуры.

Заключение

Учитывая высокий интерес пользователей к цифровой валюте, взломы криптобирж еще долго будут источником наживы для хакеров. Даже зная об основных способах взломов, руководство бирж не может предусмотреть, будет ли их площадка взломана и как именно это произойдет, поскольку каждое использование багов — это частный случай.

«Несмотря на то, что бюджеты на безопасность бирж с каждым годом растут и основной вектор атак всем известен, не стоит забывать о том, что киберпреступники не стоят на месте и также инвестируют больше ресурсов в проведение атак на биржи. Поэтому никто не может дать стопроцентную гарантию, что биржа, которой вы пользуетесь не будет взломана.

Стоит также отметить, что взлом аккаунтов на биржах зачастую происходит не по вине биржи, а из-за халатного отношения пользователей к безопасности собственных средств», — отмечает CTO ForkLog Николай Наумов.

Чтобы защитить свой капитал от злоумышленников, достаточно соблюдать несколько рекомендаций:

- Никогда не храните криптовалюту на биржах в течение длительного времени.

- Используйте максимальное количество степеней защиты на криптобирже: двухфакторную аутентификацию, мультиподпись и так далее.

- Не храните файлы для доступа к кошелькам на домашнем компьютере, подключенном к интернету. Записывайте их на внешний носитель и храните в надежном месте.

- По возможности старайтесь не использовать онлайн-кошельки, обратите внимание на холодные способы хранения криптовалют.

- Проверяйте адреса посещаемых сайтов, если речь идет о криптовалютных биржах, обменниках или подобных сервисах, чтобы не стать жертвой фишинг-атаки.

Криминал в криптомире встречается гораздо реже, чем в традиционных финансовых учреждениях. Обычному инвестору достаточно проявить немного внимательности, тщательно изучить отзывы на форумах и придерживаться правил биржевой площадки.

Подписывайтесь на новости ForkLog в Telegram: ForkLog Live — вся лента новостей, ForkLog — самые важные новости и опросы.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!