Украинские криптоэнтузиасты готовы помочь госкомпаниям, пострадавшим от вируса cryptolocker

Криптовалютная биржа Kuna Exchange выступила с инициативой заплатить выкуп за все значимые государственные организации, пострадавшие сегодня, 27 июня, от вируса cryptolocker. Вместе с тем создается оперативный штаб для оценки масштабов заражения.

«В Украине сложилась чрезвычайная ситуация, которая обусловлена недостаточной устойчивостью системы к вирусам. Множество основных инфраструктурных узлов оказались заблокированы. Так получилось, что вирус построен на вымогательствах в криптовалютах. Но мы не хотим, чтобы это дискредитировало криптоэкономику. Биржа Kuna Exchange, понимает сложность для государственных компаний и учреждений в вопросах покупки биткоинов, и инициативно готова взять на себя выкуп за критические государственные компании и ведомства. Юристы из Juscutum Attorneys Association готовы оказать юридическую поддержку пострадавшим,» — заявил основатель биржи Kuna Exchange Михаил Чобанян.

Напомним, из-за вирусной атаки 27 июня остановились крупнейшие инфраструктурные узлы экономики. “Лежат” компьютерные системы Укртелекома, Киевэнерго, Киевводоканала, Укрпошты, DHL, Новой почты, Эпицентра, аэропорта Борисполь, киевского метрополитена, ПАО “Укргаздобыча”, ПАО “Нафтогаз Украины”, сети АЗК WOG, ТРК «Люкс” и ряда крупных банков, в том числе Ощадбанка.

О заражении сообщил также ряд российских предприятий. В частности, «Роснефть» и “Башнефть” писали о мощной хакерской атаке на их серверы. Об аналогичных проблемах сообщили сотрудники компаний Mondelēz International, Mars, Nivea, TESA и других.

На серверы Компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами.

— ПАО «НК «Роснефть» (@RosneftRu) 27 июня 2017 г.

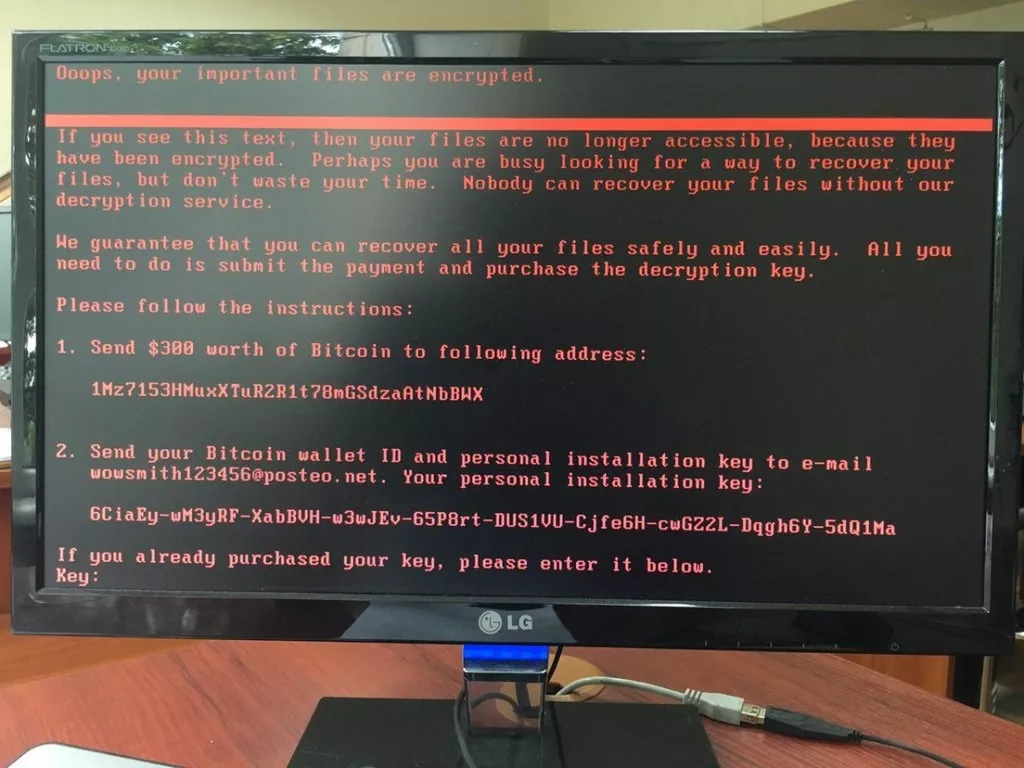

Через дыры в системах безопасности компьютеры организаций были заражены так называемым вирусом cryptolocker. Он шифрует все данные на компьютере и требует перевести $300 в биткоинах по адресу, указанному на экране. Взломать это шифрование невозможно.

По словам экспертов, вирус является модификацией известного вируса Petya.A, он поражает жесткий диск и распространяется при помощи ссылок в письмах. Стоит одному сотруднику нажать на ссылку, и заражение распространяется по внутренней сети на все компьютеры предприятия.

По данным криминалистической лаборатории Group-IB, жертвами атаки вируса Petya.A стали более 80 российских и украинских компаний. Чтобы остановить распространение вируса, необходимо закрыть TCP-порты 1024-1035, 135 и 445, подчеркнули в Group-IB. Руководитель лаборатории Валерий Баулин в разговоре с RNS также подчеркнул, что атака не имеет отношения к WannaCry, волна заражения которым прошла месяц назад. Тогда ущерб от вируса превысил $1 млрд.

Добавим, что на указанный вымогателями кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX на момент написания материала перечислено 1,12567587 BTC.

UPD1: Биржа Kuna Exchange создала в блокчейн сети сайт временного штаба по противодействию вирусу Cryptolocker. К работе штаба подключилась The Bitfury Group.

UPD2: В России к расследованию атаки вируса Petya присоединилась «Лаборатория Касперского».

UPD3: Служба безопасности Украины заявила, что подавляющее большинство заражений операционных систем происходило через открытие вредоносных приложений (документов Word, PDF-файлов), которые были направлены на электронные адреса коммерческих и государственных структур.

Атака, основной целью которой было распространение шифровальщика файлов Petya.A использовала сетевую уязвимость MS17-010. В результате ее эксплуатации на инфицированную машину устанавливался набор скриптов, используемых для запуска Petya.A.

Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла: C: \ Windows \ perfc.dat

Киберполиция Украины опубликовала подробную инструкцию как защититься от вируса-шифровальщика:

ForkLog продолжает следить за развитием событий.

Подписывайтесь на новости ForkLog в Twitter!

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!