Криптофишинг через сервис от Google, санкции против Trickbot и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- 11 хакеров Trickbot попали под санкции США и Великобритании.

- Сервис от Google использовали для атак на владельцев криптовалют.

- Связанную с британскими военными компанию взломали через компьютер с Windows 7.

- Графических дизайнеров атаковали скрытые майнеры.

Хакеры из Trickbot попали под санкции США и Великобритании

Власти США и Великобритании ввели санкции в отношении 11 граждан РФ, причастных к киберпреступным операциям с программами-вымогателями Trickbot. Об этом сообщили в OFAC.

В дополнение к семи предыдущим фигурантам в список попали администраторы, менеджеры, разработчики и программисты группировки.

Всем организациям Великобритании и США запрещено проводить финансовые операции с этими лицами, включая оплату выкупа.

По данным Минфина США, хакеры Trickbot имеют связи с российскими спецслужбами. Целью их атак становились правительственные учреждения и предпредприятия критической инфраструктуры по всему миру, в частности американские больницы.

Одновременно с этим Минюст США выдвинул обвинения в отношении девяти лиц, связанных с Trickbot и вымогателем Conti.

Сервис от Google использовали для атак на владельцев криптовалют

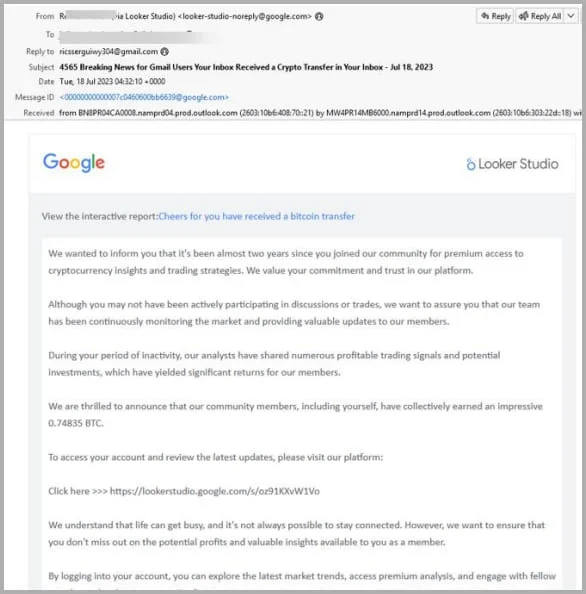

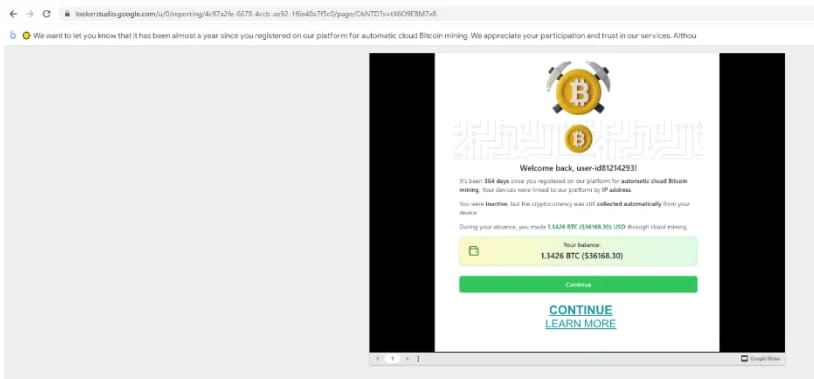

Киберпреступники прибегают к легитимному инструменту Looker Studio от Google, чтобы с его помощью проводить фишинговые атаки на держателей криптовалют. На это обратили внимание эксперты Check Point.

A cyberattack involving Google #LookerStudio is making the rounds ⚠️

— Check Point Software (@CheckPointSW) September 7, 2023

Here's how hackers are using it to create fake crypto pages and how the attack occurs: https://t.co/Lzzoan7gkb

Looker Studio предназначен для создания настраиваемых отчетов на основе сторонних источников. Так как сервис имеет хорошую репутацию, хакеры встраивают URL-адреса этих страниц в фишинговые письма, чтобы обойти проверки безопасности электронной почты.

Рассылка производится от имени Google и содержит фирменный бланк компании с уведомлением о том, что пользователь якобы выиграл ~0,75 BTC (более $19 300 на момент написания).

Ссылка внутри письма перенаправляет жертву на фишинговую страницу, где ее просят ввести данные для входа в криптокошелек. По итогу вся информация поступает напрямую к хакерам.

Исследователи проинформировали Google об этих злоупотреблениях 22 августа, однако неизвестно, предприняла ли компания какие-либо действия.

Связанную с британскими военными компанию взломали через компьютер с Windows 7

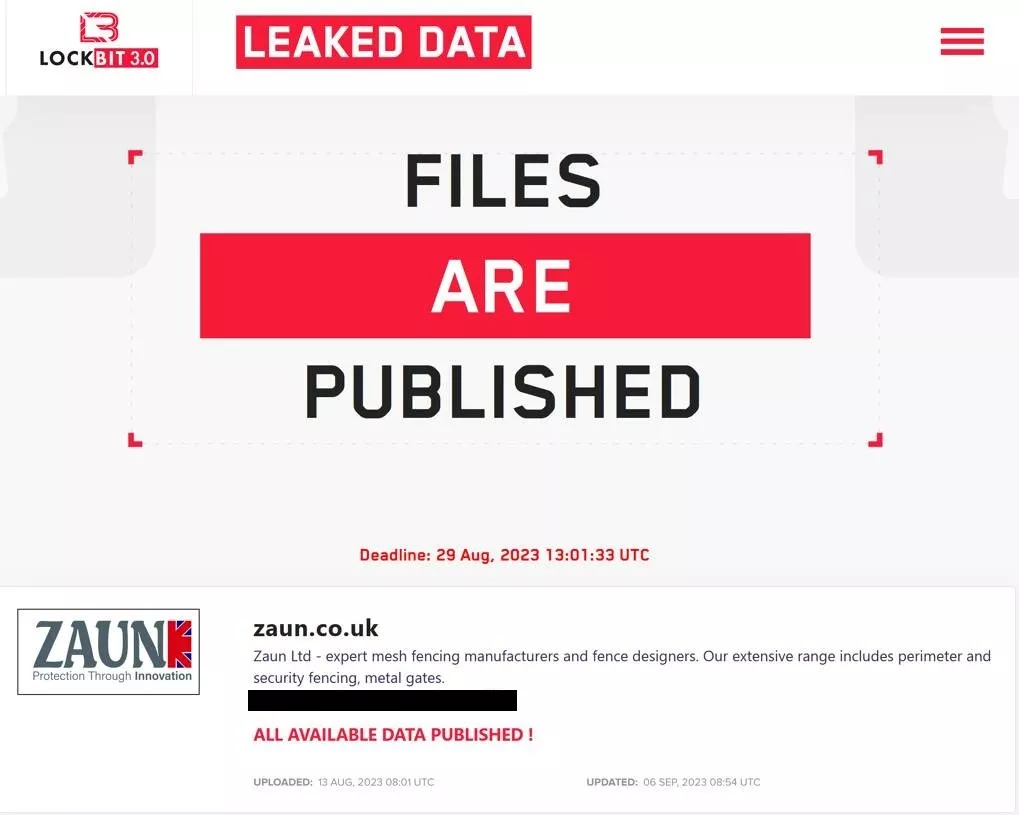

Хакерская группировка LockBit опубликовала гигабайты конфиденциальных данных британской компании Zaun, которая специализируется на строительстве оградительных сооружений для исправительных учреждений, военных баз и объектов коммунального назначения. Поставщик подтвердил утечку.

Как выяснилось, взлом произошел через компьютер под управлением Windows 7, на котором было установлено ПО для производственного оборудования. Расширенная поддержка этой операционной системы завершилась в 2020 году.

Кибератака произошла 5-6 августа. Несмотря на то, что специалистам Zaun удалось предотвратить шифрование, хакеры сумели похитить 10 ГБ не содержащей секретные сведения информации, включая некоторые электронные письма, заказы, чертежи и файлы проектов.

Ведется расследование инцидента.

Графических дизайнеров атаковали скрытые майнеры

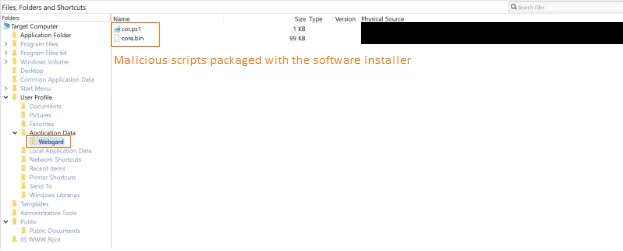

Киберпреступники используют легитимный инструмент Advanced Installer от Windows, чтобы заразить компьютеры графических дизайнеров майнерами криптовалют. Об этом сообщили специалисты Cisco Talos.

We are actively tracking a new campaign in which adversaries are targeting graphic designers and other users of 3-D modeling software with #cryptocurrency mining malware. (As you may have guessed, it's because these users have large GPUs) https://t.co/bala5vWMXY pic.twitter.com/iQnAbMeNAB

— Cisco Talos Intelligence Group (@TalosSecurity) September 7, 2023

Вредоносное ПО размещается внутри установщиков популярных программ для 3D-моделирования и графического дизайна, таких как Adobe Illustrator, Autodesk 3ds Max и SketchUp Pro.

Такой выбор приложений объясняется тем, что дизайнеры, аниматоры и видеоредакторы чаще используют компьютеры с мощными графическими процессорами, что делает криптоджекинг более прибыльным.

Кампания ведется как минимум с ноября 2021 года. Большинство жертв находятся во Франции и Швейцарии, также зафиксированы случаи заражений в США, Канаде, Германии, Алжире и Сингапуре.

Северокорейские хакеры взломали ряд оборонных и правительственных объектов в РФ

Специалисты Microsoft заявили, что хакерские группировки из КНДР с начала 2023 года взломали несколько объектов российского правительства и обороны для сбора разведывательной информации.

Отчет не называет конкретные пострадавшие организации, однако дает представление о том, когда произошли некоторые из атак.

По данным экспертов, в течение марта три независимые группировки взломали институт аэрокосмических исследований в РФ, скомпрометировали принадлежащее одному из российских университетов устройство, а также организовали фишинговую рассылку в дипломатические правительственные учреждения.

В Telegram нашли фишинговые «Госуслуги»

Мошенники создали закрытый Telegram-канал с логотипом российского государственного портала «Госуслуги», который обещает различные «пособия» в размере до 100 000 рублей. Об этом сообщает РИА Новости.

Пользователя, подавшего заявку на выплату, перенаправляют на бота, который сообщает про ошибку и предлагает перейти по еще одной ссылке.

Она ведет на фишинговую страницу — через нее злоумышленники пытаются взломать аккаунт или получить доступ к иным данным в телефоне жертвы.

Также на ForkLog:

- Эксперты предупредили о криптофишинге на Discord.

- Беттинговый сервис Stake взломали на $41 млн, ФБР заявило о причастности к атаке хакеров Lazarus.

- Экс-главу Thodex приговорили к 11 196 годам тюрьмы.

- Биткоин-инвестор из Москвы заявил о вымогательстве со стороны полиции.

- Маркетмейкер потерял $24 млн из-за фишинга.

- Двум россиянам грозит до 50 лет тюрьмы за криптовалютное мошенничество в Таиланде.

- Белый хакер назвал причину эксплойта Euler Finance на $200 млн.

- Соучредитель Tornado Cash отказался признать вину.

- В Южной Корее арестовали создателей криптовалютной пирамиды на $82,5 млн.

- Аирдроп проекта Connext Network подвергся атаке.

- Посвященный свободе интернета хакатон DemHack открыл прием заявок.

- Журналисты обнаружили нацеленную на пользователей MetaMask схему фишинга.

- СМИ: Южная Корея планирует заморозить криптоактивы КНДР.

- Ущерб от биткоин-пирамид в РФ превысил $50 млн за полгода.

- Французский регулятор проверил парижские офисы Worldcoin.

Что почитать на выходных?

Интервью с человеком, который работал в мошеннических проектах и никому не советует повторять его опыт.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!