Взлом хакеров Yanluowang, аннулирование Telegram Premium и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Хакеров из Yanluowang взломали, в открытый доступ попала их переписка.

- Telegram начал аннулировать полученные обманом подписки Premium.

- Эксперты обнаружили клиппер с улучшенной подменой биткоин-адресов.

- Пользователей Twitter атаковали фишинг-спамом после заявления Маска о платной верификации.

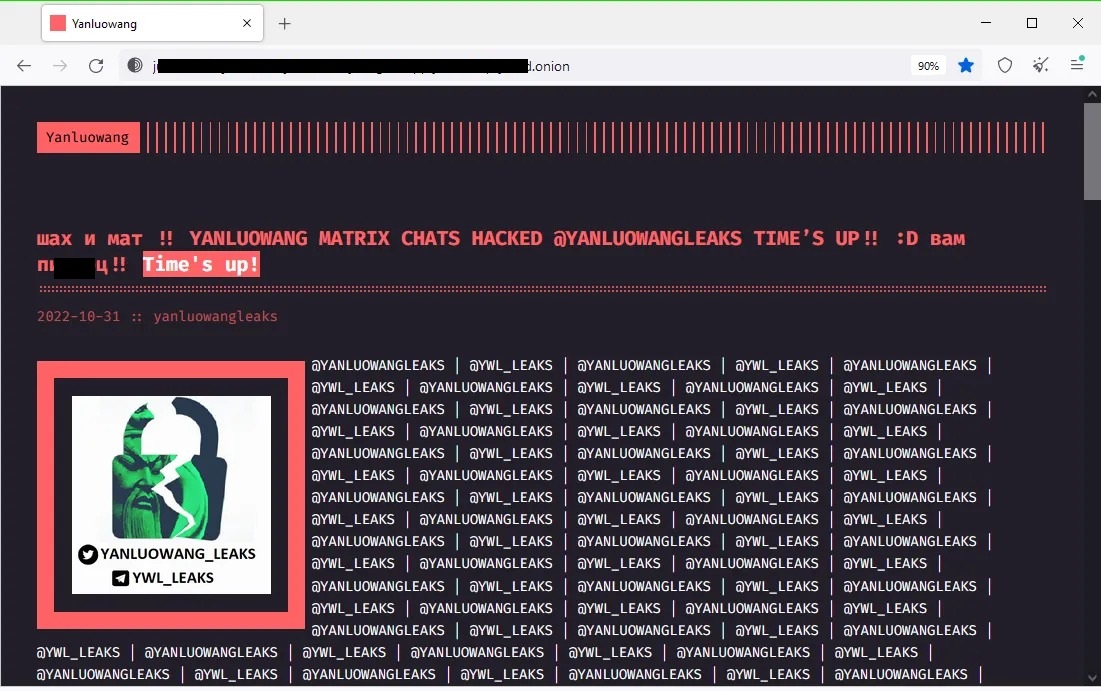

Хакеров из Yanluowang взломали, в открытый доступ попала их переписка

Аналитики KELA сообщили об утечке внутренних чатов хакерской группы Yanluowang, которая скомпрометировала компанию Cisco в мае этого года.

Датированная январем-сентябрем 2022 года переписка происходила на русском языке. Изначально многие полагали, что Yanluowang — китайская хак-группа.

Эксперты рассказали, что в чатах можно найти разговоры хакеров под никами saint, killanas и stealer. Считается, что saint возглавляет группировку, а killanas занимается кодингом.

Согласно одним источникам, удалось вычислить псевдонимы злоумышленников на различных хакерских форумах. По другой информации — членов Yanluowang полностью деанонимизировали, включая их реальные имена и аккаунты в соцсетях.

Основываясь на «слитых» данных, эксперты установили, что:

- Yanluowang существует как минимум с осени 2021 года;

- злоумышленники предположительно используют в своей деятельности малварь Nyx;

- в разработке хакеров находится вредонос для ESXi;

- 14 мая 2022 года saint сообщил, что в текущем году группа «заработала» $1 млн (неясно, шла ли речь об общей сумме выкупов или о наиболее крупном из них).

По информации Risky Business, утечка, вероятно, стала следствием серьезного взлома. Неизвестные получили контроль над внутренним чат-сервером Matrix, которым пользовалась группировка, и скомпрометировали «сайт для утечек» Yanluowang в даркнете.

На нем взломщики опубликовали пост с аккаунтами в Telegram и Twitch, где были размещены ссылки на украденные логи чатов. В сети также можно найти скриншоты с исходным кодом процедуры дешифрования вымогателя Yanluowang.

В настоящее время организатор взлома не установлен. По одной из версий им мог быть экс-участник группировки или неизвестный специалист по кибербезопасности, по другой — сотрудник службы безопасности Cisco, отомстивший таким образом за произошедший в мае взлом.

Telegram начал аннулировать полученные обманом подписки Premium

Вечером 31 октября мессенджер Telegram стал рассылать сообщения об отключении подписок Premium, купленных у третьих лиц. Схему с продажами в обход официального бота организовали трое московских школьников, выяснило издание «Код Дурова».

В августе подросток под ником Martov обнаружил баг в мессенджере. В момент покупки подарочной подписки на iPhone с джейлбрейком и установленным твиком LocalIAPStore он нажал кнопку «отменить». Несмотря на это, подписка активировалась бесплатно.

Martov и его друзья — Munfizy и Филя — решили заработать на уязвимости, перепродавая подписки со скидкой 50% от официальной цены (за 450, 900 или 1400 рублей в зависимости от срока действия).

В дальнейшем школьники разделились на две команды и стали привлекать к участию в схеме все больше сотрудников, в основном из числа знакомых.

«Вся наша сеть могла приносить примерно $5000-6000 в день. Я считаю, что убытки Telegram могут составлять от $3 млн до $5 млн. Только нашим двум командам удалось активировать подписки более чем на 150 000 аккаунтов», — рассказал Munfizy.

Вскоре на рынке возникло более 25 «компаний», предлагающих подписки Premium по заниженной цене. Все они эксплуатировали тот же баг и работали по первоначальной схеме. В какой-то момент стоимость Premium-подписки на черном рынке упала почти в 10 раз.

После этого друзья впервые продали схему на сторону за $5000.

Один из трех первооткрывателей бага на условиях анонимности рассказал журналистам, что заработал на уязвимости около $80 000. В подтверждение своих слов он предоставил выписки с личного счета.

29 октября Munfizy решил обнародовать информацию о схеме, а также передать данные команде Telegram с пояснением, как исправить баг.

Близкий к Telegram источник подтвердил «Коду Дурова», что описанная уязвимость действительно существовала и была закрыта. Он добавил, что разработчики идентифицировали пользователей с такими подписками и начали отключать им Telegram Premium.

По имеющимся данным, мессенджер не заплатил школьникам за найденный баг.

В AstraZeneca подтвердили раскрытие данных пациентов

Фармацевтический гигант AstraZeneca в течение года размещал в открытом доступе набор внутренних паролей, который открывал доступ к конфиденциальной информации о пациентах. Об этом TechCrunch сообщили исследователи безопасности из SpiderSilk.

По их словам, в 2021 году разработчик оставил пароли от внутреннего сервера AstraZeneca на сайте GitHub. Они позволяли получить доступ к тестовой облачной среде Salesforce, которую предприятия часто используют для взаимодействия с клиентами. При этом в ней содержалась некоторая информация о пациентах, в частности использовавших приложение AZ&ME для получения скидок на лекарства.

AstraZeneca скрыл репозиторий GitHub, содержащий учетные данные, через несколько часов после уведомления TechCrunch.

Представитель компании объяснил инцидент «ошибкой пользователя» и заявил о начале внутреннего расследования.

В AstraZeneca не сообщили, по какой причине конфиденциальная информация хранилась в тестовой среде и есть ли у компании технические средства, чтобы выяснить, мог ли кто-нибудь получить доступ к ней.

Эксперты обнаружили клиппер с улучшенной подменой биткоин-адресов

Новый клиппер Laplas Clipper не просто подменяет кошелек реального получателя транзакции и злоумышленника — он менее чем за секунду генерирует адреса, максимально похожие на скопированные пользователем. Об этом сообщили исследователи Cyble.

Механизм работы клиппера установить пока что не удалось — процесс происходит на сервере злоумышленников.

Laplas поддерживает создание адресов в сетях биткоина, Bitcoin Cash, Litecoin, Ethereum, Dogecoin, Monero, Algorand, Ravecoin, XRP, Zcash, Dash, Ronin, Tron, Tezos, Solana, Cardano, Cosmos, Qtum, а также в магазине Steam Trade.

Согласно рекламному сообщению в даркнете, сгенерированные кошельки хранятся в базе данных в течение трех дней. Однако операторы могут отправить ключи доступа в свой Telegram-аккаунт, чтобы позднее вернуться к управлению активами.

Годовая подписка с доступом к веб-панели для контроля атак составляет $549.

В настоящее время Laplas распространяется через Smoke Loader и Raccoon Stealer 2.0, что свидетельствует об интересе к нему со стороны киберпреступников.

Ботнет Emotet возобновил активность после пяти месяцев перерыва

2 ноября малварь Emotet, не проявлявшая активности с июня, вновь начала рассылать вредоносный спам. На это обратили внимание эксперты Cryptolaemus.

По их данным, новая спам-кампания использует украденные ранее цепочки электронных писем для распространения вредоносных вложений в формате Excel. Они замаскированы под различные счета, сканы и другие электронные документы.

При этом вложения содержат инструкции для пользователей по обходу Microsoft Protected View. Этот режим при открытии загруженных из интернета файлов предотвращает выполнение макросов, устанавливающих вредоносное ПО.

Малварь работает на зараженном компьютере в фоновом режиме, подключаясь к управляющему серверу злоумышленников для получения дальнейших инструкций.

Пока Emotet не доставляет дополнительные полезные нагрузки на устройства жертв, поэтому нельзя с точностью утверждать о целях этой вредоносной кампании.

Пользователей Twitter атаковали фишинговой рассылкой после заявления Маска о платной верификации

После анонса Илона Маска о плане ежемесячно взимать $8 с владельцев верифицированных Twitter-аккаунтов последние стали получать фишинговые электронные письма. На это обратило внимание издание BleepingComputer.

Авторы рассылки призывают пользователя немедленно войти в свою учетную запись Twitter, угрожая ее «приостановкой».

По данным BleepingComputer, электронные письма отправляют с серверов взломанных сайтов и блогов, которые могут содержать устаревшие версии WordPress или запускать уязвимые плагины.

Перейдя по ссылке, пользователь попадает на фишинговую веб-страницу, где от него требуют ввести логин, пароль и полученный в SMS код двухфакторной аутентификации.

Письма злоумышленников различаются по оформлению. Некоторые выглядят более убедительно и используют фирменный брендинг Twitter.

В дальнейшем с помощью взломанных аккаунтов злоумышленники могут выдавать себя за другого человека, вводить общественность в заблуждение или продвигать криптовалютное мошенничество.

Свыше миллиона пользователей скачали с Google Play крадущую данные малварь

В Google Play найдены четыре вредоносных приложения, которые воруют конфиденциальную информацию и приносят хакерам доходы за каждый клик. В совокупности их загрузили более 1 млн раз, сообщили аналитики Malwarebytes.

Все приложения созданы разработчиком Mobile apps Group и на момент написания все еще доступны в Play Store. По информации исследователей, ранее этого разработчика дважды ловили на распространении рекламного ПО в Google Play, однако разрешали продолжать деятельность после публикации «чистых» версий программ.

В числе новых вредоносных приложений:

- Bluetooth App Sender — более 50 000 загрузок;

- Bluetooth Auto Connect — более 1 млн загрузок;

- Driver: Bluetooth, Wi-Fi, USB — более 10 000 загрузок;

- Mobile transfer: smart switch — более 1000 загрузок.

Все они перенаправляют пользователя на сайты, где ему предлагают установить фейковые инструменты безопасности или обновления.

Эксперты отмечают, что приложения выдерживают 72-часовую паузу перед показом первой рекламы или открытием фишинговой ссылки в браузере, в дальнейшем увеличивая количество вкладок с аналогичным контентом. Новые вкладки открываются даже на заблокированном устройстве.

У приложений нет положительных отзывов, и многие пользователи пишут о навязчивой рекламе. На некоторые из таких комментариев разработчики отвечают и предлагают помощь в решении проблем.

Также на ForkLog:

- Потери экосистемы Web3 от эксплойтов с начала года приблизились к $3 млрд.

- Биржа криптодеривативов Deribit подверглась взлому на $28 млн.

- Злоумышленник вывел $1,26 млн из криптолендингового протокола Solend.

- Биткоин-вымогатель атаковал россиян под видом обновления безопасности.

- Децентрализованную биржу Rubic взломали на $1,2 млн.

- Агрегатор криптообменников BestChange.ru разблокировали в Узбекистане.

- Токен Gala Games обвалился на 25% из-за опасений многомиллионного взлома.

Что почитать на выходных?

Рассказываем, как биткоины становятся грязными и возможно ли избежать слежки в сети первой криптовалюты.

Читайте биткоин-новости ForkLog в нашем Telegram — новости криптовалют, курсы и аналитика.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!