Деанон пользователей Telegram, разоблачение шпионов из КНДР и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Эксперты разоблачили хакеров APT43, занимающихся шпионажем в пользу КНДР.

- СМИ узнали об инструменте Ростеха для деанона пользователей Telegram.

- GitHub удалил репозиторий с исходным кодом Twitter.

- В Украине задержали банду фишеров, похитивших у жителей ЕС $4,3 млн.

Эксперты разоблачили хакеров APT43, занимающихся шпионажем в пользу КНДР

Аналитики Mandiant представили отчет о северокорейской хакерской группировке APT43, занимающейся шпионажем и кражей криптовалют.

Mandiant Intelligence is pleased to bring you ??APT43, a prolific cyber operator that supports the interests of the North Korean regime. We believe APT43 funds itself through cybercrime to support its primary mission of collecting foreign intelligence.https://t.co/ArkVjlm6ZB

— Andrew Thompson (@ImposeCost) March 28, 2023

По мнению экспертов, за киберпреступниками стоит Генеральное бюро разведки КНДР, а их главными целями являются правительственные и исследовательские организации в США, Европе, Японии и Южной Корее.

APT43 рассылает жертвам фишинговые электронные письма от вымышленных должностных лиц, перенаправляя их на подконтрольные сайты для сбора учетных данных. В последующем это помогает хакерам авторизовываться в целевых системах.

Для кражи средств группировка использует вредоносные Android-приложения, нацеленные на владельцев криптовалют из Китая.

Украденные активы отмываются через миксеры и сервисы облачного майнинга с использованием подставных псевдонимов и адресов. При этом за оборудование и инфраструктуру APT43 платит с помощью PayPal, American Express и краденных биткоинов.

GitHub удалил репозиторий с исходным кодом Twitter

Администрация сервиса GitHub удалила частный репозиторий пользователя FreeSpeechEnthusiast, содержащий исходный код Twitter после DMCA-уведомления от соцсети.

В частности, там размещалась информация об уязвимостях в системе безопасности, которые могут позволить хакерам извлечь данные пользователей или отключить сайт Twitter, рассказали источники The New York Times.

Сейчас соцсеть пытается через суд обязать GitHub предоставить идентифицирующую информацию о виновнике утечки и лицах, получивших к ней доступ.

Неизвестно, как долго исходный код Twitter находился в сети. Однако, по информации СМИ, речь идет о «как минимум нескольких месяцах».

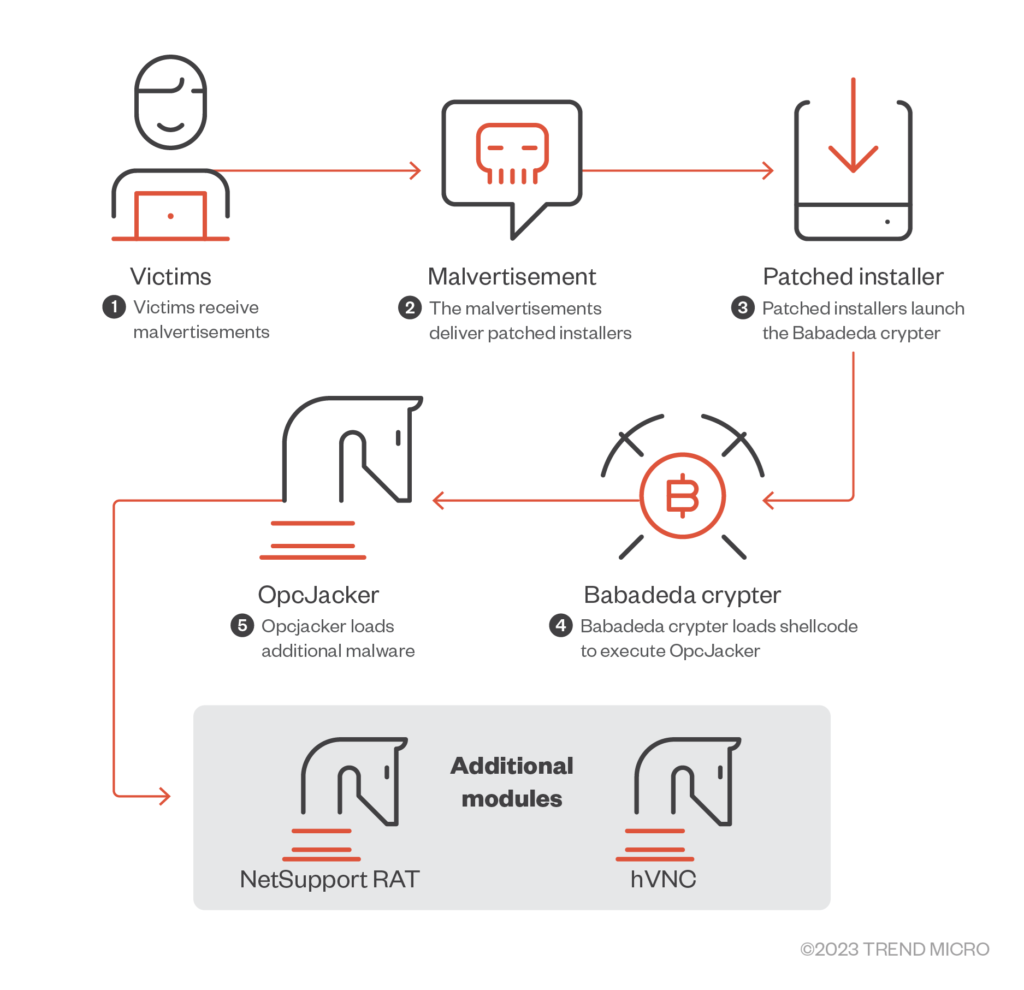

Trend Micro нашла ворующую криптовалюты малварь OpcJacker

Исследователи компании Trend Micro обнаружили малварь OpcJacker, которая с середины 2022 года распространялась под видом криптовалютных приложений и других легитимных программ на поддельных сайтах.

Функции OpcJacker включают кейлоггер, создание скриншотов, кражу конфиденциальных данных из браузеров, загрузку дополнительных модулей и подмену криптовалютных адресов в буфере обмена.

Попав на устройство жертвы, малварь заменяет легитимную библиотеку DLL внутри установленной программы на вредоносную. Это позволяет начать загрузку дополнительного зловреда — шифровальщика Babadeda с модифицированной полезной нагрузкой.

Основная цель вредоноса пока неизвестна, но его возможности по краже криптовалют указывают на финансовую мотивацию злоумышленника, полагают эксперты.

РКН выступил против анонимных номеров на базе блокчейна

Роскомнадзор предложил использовать оборудование, установленное у провайдеров в рамках закона о суверенном рунете, для ограничения доступа к средствам анонимизации. Об этом сообщает «Коммерсант».

К таковым ведомство отдельно отнесло сервисы по использованию виртуальных номеров телефона. Под это описание подпадают и номера на блокчейн-платформе Fragment, которые можно покупать за криптовалюту для анонимной регистрации в Telegram.

В случае принятия правительством поправки вступят в силу с 1 марта 2024 года.

В Украине задержали банду фишеров, похитивших у жителей ЕС $4,3 млн

Киберполиция Украины разоблачила участников международной преступной организации, которые с помощью фишинга воровали данные банковских карт.

Фигуранты создали более 100 фишинговых сайтов с дешевыми товарами, ориентированными на европейских пользователей. Вся указанная клиентами платежная информация автоматически становилась известна злоумышленникам. В дальнейшем они присваивали деньги с их счетов.

Группировка также создала call-центры в Виннице и Львове, операторы которых убеждали потенциальных жертв совершать покупки.

Установлено более 1000 пострадавших из Чехии, Польши, Франции, Испании, Португалии и других стран ЕС. Общая сумма ущерба превышает 160 млн гривен ($4,3 млн).

В ходе серии обысков правоохранители изъяли мобильные телефоны, SIM-карты и компьютерную технику. По фактам мошенничества и создания преступного сообщества открыто уголовное производство. Злоумышленникам грозит до 12 лет тюрьмы с конфискацией.

Двое организаторов арестованы. Также на территории ЕС задержаны еще 10 участников преступной группы. Следствие продолжается.

СМИ узнали об инструменте Ростеха для деанона пользователей Telegram

Российская госкорпорация Ростех купила платформу, которая позволяет раскрывать личности анонимных пользователей Telegram. Об этом говорится в совместном расследовании The Bell и «Медузы».

Since 2022, Rostec has been fighting a war on two fronts. As well as supplying hardware to the front, it is also eliminating criticism of its chief, Sergei Chemezov, a friend of Vladimir Putin, from Telegram channels. The Bell and Meduza found out more – a thread ?1/13

— The Bell (@thebell_io) March 28, 2023

По их сведениям, программный комплекс под названием «Охотник» исследует свыше 700 открытых источников данных, включая соцсети, блоги, форумы, мессенджеры, доски объявлений, блокчейны криптовалют, даркнет и государственные автоматизированные сервисы.

Полученные имена, никнеймы, адреса электронных почт, номера телефонов, криптокошельки и IP-адреса позволяют установить ассоциации и в конечном итоге идентифицировать администраторов Telegram-каналов.

Журналисты полагают, что основным объектом внимания Ростеха являются авторы, критически настроенные по отношению к государственной политике РФ.

При этом представители общественной организации «РосКомСвобода» указали, что используя только точки данных деанонимизировать владельца канала невозможно. Они предположили, что параллельно госкорпорация эксплуатирует уязвимость нулевого дня в платформе или работает с инсайдером внутри Telegram.

В свою очередь представитель мессенджера заявил в комментарии Bleeping Computer, что наиболее распространенными способами для деанона администраторов канала являются получение платежей за рекламный контент, предоставление доступа сторонним ботам или использование неофициальных приложений Telegram.

В планах Ростеха в течение 2023 года продать «Охотник» всем управлениям МВД РФ и оперативно-техническим подразделениям ФСБ.

Также на ForkLog:

- Организаторы скам-схемы Ormenus Coin выплатят $102 млн по иску SEC.

- Суд признал участников bZx DAO ответственными за взлом протокола.

- SEC выдвинула обвинения против криптобиржи Beaxy и ее руководителей.

- Хакеры похитили биткоины в 52 странах через фейковый браузер Tor.

- Базу данных клиентов обменника Tetchange выставили на продажу за $1000.

- DEX SafeMoon потеряла $9 млн в результате взлома.

- HAPI Labs: почти 96% донатов на российскую армию прошли через Binance.

- Сэму Бэнкману-Фриду согласовали новые условия освобождения под залог. Также его обвинили в подкупе китайского чиновника.

- Сеть THORChain приостановила работу из-за уязвимости.

- Аналитик назвал количество безвозвратно утерянных биткоинов.

- CFTC подала иск против Binance и Чанпэна Чжао.

- Verichains предупредила об уязвимости в кошельках с мультиподписью.

- Экс-сотрудника биткоин-биржи Coinone арестовали по делу о взяточничестве.

- Американец получил 4 года тюрьмы за мошенничество с ICO на $21 млн.

- В Канаде обанкротившегося «криптокороля» похитили вымогатели.

- Сбой в ChatGPT раскрыл платежную информацию подписчиков.

- До Квон подаст апелляцию на решение о продлении срока ареста в Черногории.

- Команду Kokomo Finance заподозрили в экзит-скаме на $4 млн.

- Взломавший Euler Finance хакер вернул проекту более $100 млн в Ethereum, а позднее еще $50,5 млн в ETH и DAI.

Что почитать на выходных?

Вместе с экспертами HAPI Labs разбираемся, как «грязная» криптовалюта становится «белой» и каким образом AML-сервисы должны маркировать ее в дальнейшем.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!