Шифровальщик для Mac, утечка исходников Bing и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Вымогатели Medusa заявили о «краже» исходного кода Bing и Cortana.

- Бывшие участники Conti и FIN7 разработали новый вредонос Domino.

- Шифровальщик LockBit нацелился на компьютеры Mac.

- Android-малварь Goldoson из Google Play скачали 100 млн раз.

Вымогатели Medusa заявили о «краже» исходного кода Bing и Cortana

Члены хакерской группировки Medusa утверждают, что похитили внутренние материалы компании Microsoft, включая исходные коды Bing, Bing Maps и Cortana. Злоумышленники уже опубликовали около 12 ГБ данных.

По словам исследователей безопасности, утечка содержит цифровые подписи продуктов компании, многие из которых актуальны.

#Medusa is sharing what is claimed to be «source codes of the following Bing products, Bing Maps and Cortana.» The leak is ~12GB and likely part of the ~37GB leaked by Lapsus in 2022. #Microsoft 1/2 pic.twitter.com/VpofBJGEcM

— Brett Callow (@BrettCallow) April 19, 2023

При этом они предполагают, что информация изначально была похищена еще в 2022 году в результате атаки хакеров Lapsus$. Тогда Microsoft подтвердила взлом систем, но утверждала, что утечка не затронула «ни клиентский код, ни какие-либо данные».

Специалисты обратили внимание на схожие методики двух группировок, тем не менее их связь пока не подтверждена.

Представители Microsoft не комментировали ситуацию.

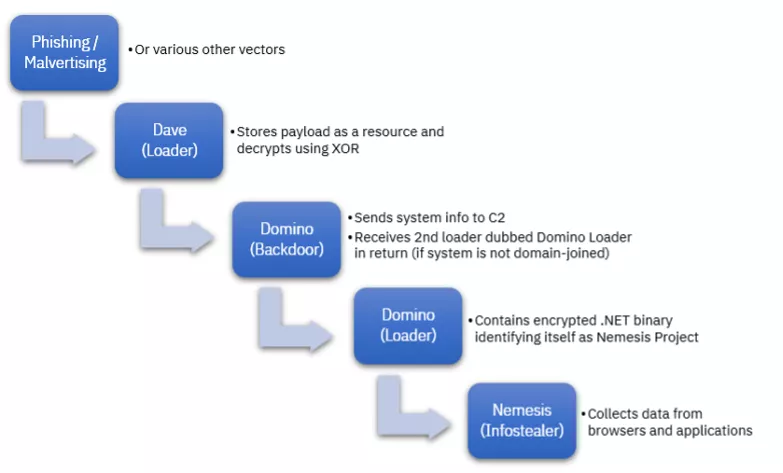

Бывшие участники Conti и FIN7 разработали новый вредонос Domino

Эксперты IBM Security Intelligence сообщили, что бывшие участники группировки вымогателей Conti объединились с представителями FIN7 для распространения новой малвари Domino.

Вредонос может красть пароли, документы, учетные данные браузеров, приложений и криптовалютных кошельков. Он также способен шифровать файлы в зараженной системе.

Domino умеет отключать функции безопасности, такие как Защитник Windows и UAC.

С помощью этой малвари хакеры атакуют туристические компании, гостиницы и рестораны.

Шифровальщик LockBit нацелился на компьютеры Mac

Группировка вымогателей LockBit разработала шифровальщики, предназначенные для macOS. На это обратили внимание специалисты MalwareHunterTeam.

«locker_Apple_M1_64»: 3e4bbd21756ae30c24ff7d6942656be024139f8180b7bddd4e5c62a9dfbd8c79

— MalwareHunterTeam (@malwrhunterteam) April 15, 2023

As much as I can tell, this is the first Apple’s Mac devices targeting build of LockBit ransomware sample seen…

Also is this a first for the «big name» gangs?

?@patrickwardle

cc @cyb3rops pic.twitter.com/SMuN3Rmodl

На сайте Virus Total они обнаружили загруженный еще в декабре 2022 года ZIP-архив с доступными модификациями шифровальщика. Он включал сборку locker_Apple_M1_64, нацеленную на новые Mac на базе Apple Silicon, а также вредоносы для микропроцессоров PowerPC, которые используют старые Mac.

Вместе с тем ряд экспертов предположил, что текущие версии шифровальщиков не готовы к развертыванию в реальных атаках и, вероятно, используются для тестирования.

Worth stressing, as LockBit macOS sample though *compiled* for macOS really isn’t (yet) designed for macOS.

— Patrick Wardle (@patrickwardle) April 16, 2023

1. Unsigned (won’t easily run on macOS)

2. Doesn’t appear to take into account TCC/SIP, so won’t be able to encrypt much of anything

So (in current form) macOS impact: ~0 https://t.co/zYVNhfYLRo

Представитель группировки LockBit, известный под ником LockBitSupp, в комментарии Bleeping Computer сообщил, что шифровальщик для Mac «активно разрабатывается», не уточнив деталей.

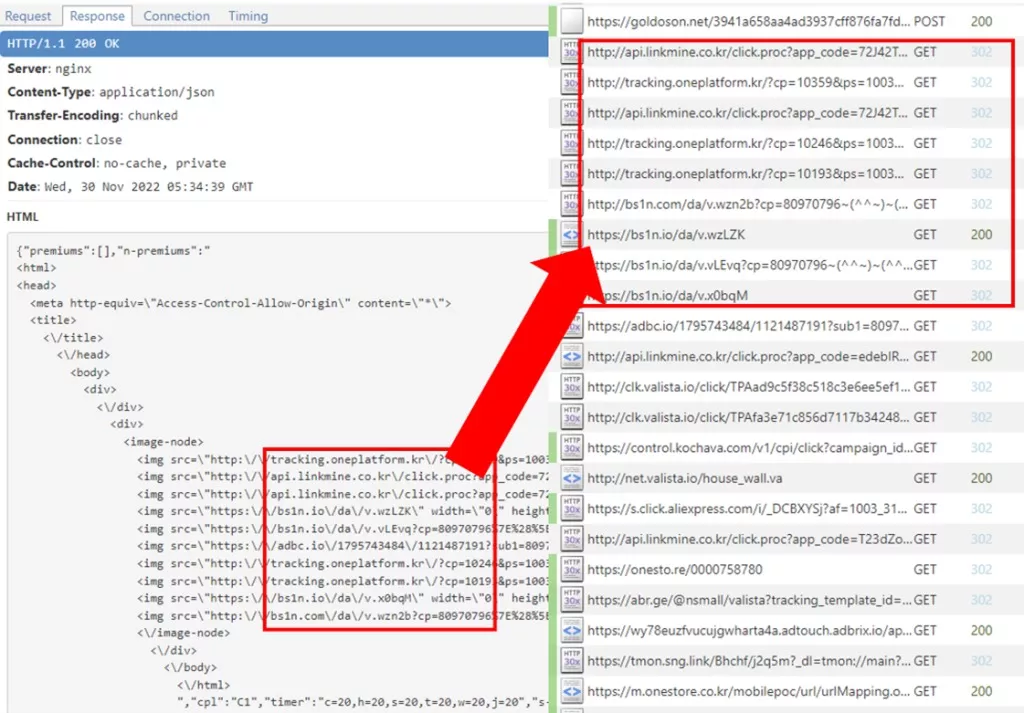

Android-малварь Goldoson из Google Play скачали 100 млн раз

В 60 приложениях из магазина Google Play, суммарно насчитывающих более 100 млн загрузок, найдена малварь Goldoson. Об этом сообщили аналитики McAfee.

По их данным, заражение кода произошло через стороннюю библиотеку.

Попадая на устройство жертвы, Goldoson собирает данные об установленных приложениях, местоположении пользователя и устройствах, подключенных к Wi-Fi или Bluetooth. Кроме того, вредонос может в фоновом режиме просматривать рекламные ролики, генерируя тем самым доход для злоумышленника.

В настоящее время большинство пострадавших приложений уже «очищены» от Goldoson разработчиками. Другие были удалены из Google Play.

ESET обнаружила потенциальный вектор атаки через утилизированное сетевое оборудование

Эксперты ESET приобрели 18 бывших в употреблении маршрутизаторов Cisco, Fortinet, Juniper Networks и обнаружили, что девять из них содержат полные данные о конфигурации. При этом только пять были правильно зачищены.

Снятая с маршрутизатора информация включала учетные данные IPsec, VPN или хешированные пароли root, сведения о клиентах, ключи аутентификации между маршрутизаторами, а также креды для конкретных приложений и правила брандмауэра.

Другая часть информации была связана с безопасностью организации, что потенциально позволяет злоумышленнику определить общий уровень защищенности жертвы.

Исследователи с высокой степенью достоверности определили, кто был предыдущим владельцем оборудования и предупредили их о потенциальном риске. В числе прочих в списке оказалась неназванная международная технологическая компания со штатом более 10 000 сотрудников и доходом свыше $1 млрд.

Стилер RedLine приостановил работу после удаления репозиториев с GitHub

Аналитики ESET обнаружили и посодействовали удалению четырех репозиториев на GitHub, которые использовались для управления малварью RedLine.

#ESETResearch, with the help of @github, has temporarily disrupted the operations of #RedLineStealer. During a collaborative investigation with @flaresystems into the infamous stealer, we discovered that the control panels use GitHub repositories as dead-drop resolvers. 1/4 pic.twitter.com/7JjOSbYEBx

— ESET Research (@ESETresearch) April 17, 2023

Из-за отсутствия резервных каналов это нарушило процедуру аутентификации используемых вредоносом панелей управления и временно остановило его функционирование.

Активный с 2020 года RedLine предназначен для кражи информации. Он способен извлекать учетные данные из браузеров, клиентов FTP, электронной почты, мессенджеров и VPN. Малварь также может воровать аутентификационные файлы cookie и номера карт, хранящиеся в браузерах, логи чатов, локальные файлы и базы данных криптовалютных кошельков.

ФСБ начала проверку московских полицейских из-за утечки данных силовиков

Сотрудники ФСБ и Главного управления собственной безопасности МВД РФ проводят массовые проверки в УВД по Центральному округу Москвы из-за утечки данных силовиков. Об этом сообщает ТАСС.

По информации издания, сотрудники полиции через даркнет получали запросы о личных данных силовиков и судей и за денежное вознаграждение сообщали их заказчикам.

В ходе операции уже задержаны несколько сотрудников из ОВД по Таганскому району и ОВД по Арбату. Начальник последнего уволился по собственному желанию. Также заявление на увольнение написал заместитель начальника УВД по ЦАО.

Также на ForkLog:

- Сооснователю биткоин-обменников Coyote Crypto и EggChange вынесли приговор.

- Экс-главу криптобиржи Thodex экстрадировали в Турцию.

- СМИ: власти Черногории обвинили До Квона в использовании поддельного паспорта.

- Обвиняемый по делу Crypto Capital проиграл в казино $200 000 в ожидании приговора.

- Исследователь: рэпер Soulja Boy заработал как минимум $730 000 на скамах с NFT.

- Разработчика Tornado Cash выпустят под домашний арест.

- В РФ выросло число связанных с криптовалютами судебных дел.

- Пришли в движение 6071 BTC после девяти лет «спячки». Исследователи предположили о связи активов с изначальным владельцем биржи Mt.Gox Джедом Маккалебом.

- SafeMoon договорилась с хакером о возврате 80% средств.

- Из-за неизвестной ошибки в MetaMask пользователи потеряли свыше $10 млн.

- Уязвимости в iOS и macOS поставили под угрозу криптовалюты пользователей.

- В 2022 году австралийцы потеряли $148 млн из-за криптомошенников.

- Команда Kyber Network призвала вывести средства из-за уязвимости.

- Дело «красного админа» WEX рассмотрят в Новосибирске.

- Журналисты узнали о возможной сделке основателя Bitzlato со следствием. Позднее представители компании назвали эту информацию недостоверной.

- Звезде НБА Шакилу О’Нилу вручили повестку по делу FTX.

- Хакер вывел из DeFi-протокола Hundred Finance около $7 млн.

- Жителя США осудили на год за мошенничество на Silk Road на 50 000 BTC.

Что почитать на выходных?

В образовательном разделе «Крипториум» рассказываем, что такое «доказательство мошенничества», на которое опирается L2-решение Optimistic rollups.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!