«Уязвимость» в Telegram, затяжной инцидент в Toyota и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Инженер Google нашел в Telegram уязвимость. Дуров это опроверг.

- США обвинили россиянина в создании программ-вымогателей с ущербом в $200 млн.

- Discord уведомил пользователей об утечке данных.

- Toyota 10 лет раскрывала данные о местонахождении более 2 млн автомобилей.

Инженер Google нашел в Telegram уязвимость. Дуров это опроверг

Эксплойт в клиенте Telegram для macOS потенциально позволяет злоумышленнику получить доступ к камере и микрофону компьютера. На это обратил внимание инженер Google Дэн Рева, однако в компании опровергли наличие проблемы.

? A new vulnerability found in Telegram that can grant access to your camera and microphone.

— Matt Johansen (@mattjay) May 15, 2023

Found by an engineer at Google, reported to Telegram and they haven't addressed it.

So now we get a detailed public disclosure!

How this works and what it means for your privacy ?

Найденная еще в феврале уязвимость заключается в том, что мессенджер должным образом не задействует механизмы безопасности Apple — Hardened Runtime и Entitlements.

Первый защищает от манипуляций с памятью приложений и внедрения вредоносного кода, второй — контролирует права доступа приложений к микрофону, камере и прочим функциям устройства.

Это позволяет злоумышленнику создать и внедрить стороннюю динамическую библиотеку Dylib, которая от имени Telegram и с его правами сможет записывать видео с камеры и сохранять его в файл.

Представитель Telegram, комментируя ситуацию «Коду Дурова», сообщил, что эксплойт не угрожает пользователям сам по себе. Для реализации описанного инженером сценария в системе уже должно быть установлено вредоносное ПО.

«Настоящая проблема заключается в том, что, по-видимому, возможно обойти ограничения “песочницы” Apple, созданные специально для предотвращения подобного злоупотребления сторонними приложениями», — отметили в компании.

Выводы специалиста компании Google опроверг и создатель мессенджера Павел Дуров. По его словам, в технических аспектах СМИ «часто гонятся за громкими заголовками и вводят в заблуждение пользователей».

Тем не менее Telegram внес все возможные изменения со своей стороны — обновление уже доступно в App Store.

США обвинили россиянина в создании программ-вымогателей с ущербом в $200 млн

16 мая OFAC наложило санкции на россиянина Михаила Матвеева обвиняемого в разработке вируса Babuk и распространении нескольких штаммов программ-вымогателей, включая LockBit и Hive.

По оценкам ведомства, совокупный ущерб от этих атак составил $200 млн.

Свою деятельность Матвеев осуществлял под никами Wazawaka, Boriselcin и Uhodiransomwar. В OFAC утверждают, что он выступал в роли посредника и продавал доступ к компьютерным сетям, скомпрометированным с помощью выявленных им уязвимостей.

Группировка Babuk Locker начала деятельность в январе 2021 года и затронула критически важную инфраструктуру, включая больницы, школьные округа и финансовые фирмы.

В апреле того же года операторы шифровальщика атаковали департамент столичной полиции США, похитив 250 ГБ файлов. Впоследствии, не получив выкуп, они опубликовали данные правоохранителей.

Минюст предъявил Матвееву обвинения по нескольким пунктам и предложил вознаграждение до $10 млн за информацию, которая приведет к его поимке.

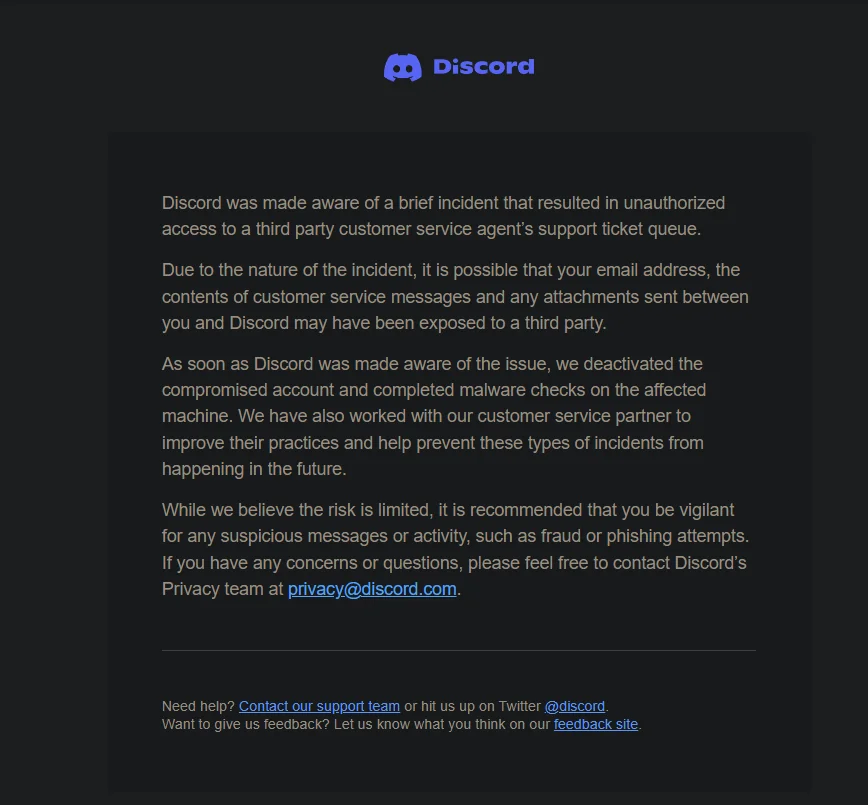

Discord уведомил пользователей об утечке данных

Неизвестный взломал учетную запись стороннего сотрудника поддержки Discord, что привело к утечке клиентских данных. Об этом компания сообщила в письме пострадавшим.

В результате атаки злоумышленник получил доступ к отправленным этому саппорт-менеджеру сообщениям и вложениям, а также электронному адресу пользователей.

После обнаружения компрометации специалисты Discord отключили взломанную учетную запись, однако предупредили о вероятной попытке мошенничества и фишинга в отношении затронутых клиентов.

В компании заверили, что внедрят дополнительные меры защиты для предотвращения подобных инцидентов в будущем.

Toyota 10 лет раскрывала данные о местонахождении более 2 млн автомобилей

Облачный сервис Toyota Connected из-за неправильной настройки базы данных с января 2012 по апрель 2023 года раскрывал данные о местонахождении 2,15 млн автомобилей. Об этом говорится на сайте компании.

Проблема затронула клиентов в Японии, которые подписались на услугу T-Connect. Этот умный сервис предоставляет широкий спектр услуг, включая голосовую помощь при вождении, автоматическое подключение к колл-центрам для управления транспортным средством и экстренную поддержку в случае ДТП.

В неправильно сконфигурированной базе можно было найти ID автомобильного терминала GPS, номер кузова машины, а также информацию о местоположении транспортного средства с временными отметками.

Toyota Motor Corporation пока что не нашла доказательств злоупотребления базами данных со стороны третьих лиц. Однако предупредила, что теоретически неавторизованные пользователи могли получить доступ к местонахождению 2,15 млн автомобилей в режиме реального времени. Также они упомянули вероятность утечки записей с видеорегистраторов за период с 14 ноября 2016 по 4 апреля 2023 года.

Компания расследует инцидент, а также обещает создать специальный колл-центр для обработки запросов пострадавших клиентов.

Подозреваемого в утечке Пентагона ранее уличали в чрезмерном интересе к разведданным

Младший офицер Национальной гвардии ВВС США Джек Тейшейра, которого подозревают в недавней утечке документов Пентагона, неоднократно игнорировал предупреждения о неподобающем обращении с секретной информацией. Об этом говорится в судебных материалах, предоставленных прокуратурой.

По данным ведомства, в сентябре 2022 года Тейшейра делал записи о секретных разведданных и забирал конспекты домой, из-за чего получил первый выговор от начальства. В октябре того же года во время совещания он задавал «очень конкретные вопросы», касающиеся таких материалов.

В феврале 2023 года Тейшейру в очередной раз заметили за просмотром информации, «которая не была связана с его основными обязанностями и имела отношение к разведке».

Сейчас сторона обвинения добивается продления ареста фигуранта до суда. Адвокаты ходатайствуют о передаче его под присмотр отца, уверяя, что у их подзащитного нет намерений скрываться от правосудия.

Эксперты назвали популярные векторы атак вымогателей

43% атак программ-вымогателей в 2022 году начинались с эксплуатации уязвимостей в общедоступных приложениях, 24% — с использования ранее скомпрометированных аккаунтов пользователей, еще 12% ― с вредоносных писем. Об этом свидетельствуют данные отчета «Лаборатории Касперского».

В ряде случаев атакующие ставили целью не шифрование, а получение доступа к личной информации пользователей, интеллектуальной собственности и другим конфиденциальным данным организаций.

Как правило, злоумышленники находились в сети клиента некоторое время после проникновения. Атакующие зачастую использовали PowerShell для сбора данных, Mimikatz для повышения привилегий и PsExec для удаленного выполнения команд или фреймворки типа Cobalt Strike для осуществления всех этапов атаки.

Проведенный экспертами опрос показал, что более 40% компаний во всем мире подверглись как минимум одной атаке программы-вымогателя в 2022 году. Малые и средние предприятия платили за восстановление данных в среднем $6500, а крупный бизнес ― $98 000.

Также на ForkLog:

- Worldcoin усилит безопасность для борьбы с черным рынком биометрии.

- Coin Cafe выплатит $4,3 млн за обман инвесторов.

- На Бэнкмана-Фрида подали в суд из-за покупки Embed за $250 млн накануне краха FTX.

- Взломщик Uranium Finance переместил 650 ETH на Tornado Cash.

- Джастин Сан обвинил брата основателя Huobi в продажах «бесплатных» HT.

- В Upbit и Bithumb прошли обыски из-за подозрительных криптотранзакций депутата.

- Гражданин США получил 6 лет тюрьмы за вымогательство криптовалют.

- Пользователи потеряли свыше $15 млн на поддельном сайте HitBTC.

- Злоумышленники похитили $30 000 в биткоинах через поддельный аппаратный кошелек.

- Белый дом: КНДР финансирует половину ракетной программы за счет кражи криптовалют.

Что почитать на выходных?

В образовательном разделе «Крипториум» рассказываем о недостатках алгоритмических стейблкоинов.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!