Мемы из снимков клиентов Tesla, закрытие Genesis Market и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- ФБР конфисковало домены крупного даркнет-маркетплейса Genesis Market.

- СМИ: сотрудники Tesla превращали в мемы изображения, снятые автомобилями клиентов.

- Взломщики MSI потребовали от компании выкуп в размере $4 млн.

- Полиция задержала «самого опасного хакера Испании».

ФБР конфисковало домены крупного даркнет-маркетплейса Genesis Market

Один из крупнейших даркнет-маркетплейсов Genesis Market закрыт в ходе международной операции, проведенной спецслужбами 17 стран под руководством ФБР. Об этом сообщает The Record.

Созданный в 2017 году сайт продавал файлы cookie, фингерпринты, а также украденные учетные данные, в том числе для Gmail, Netflix, Spotify, WordPress, PayPal, Reddit, Amazon, LinkedIn, Cloudflare, Twitter, Zoom и Ebay.

Genesis Market играл одну из ключевых ролей в получении киберпреступниками доступа к взломанным компьютерам для осуществления других форм мошенничества, включая кражу личных данных и атаки с использованием программ-вымогателей.

В общей сложности на Genesis реализовано более 135 млн цифровых отпечатков, а большая часть ворованных данных исходила от малвари AZORult.

Помимо конфискации доменов и захвата инфраструктуры, силовики провели 119 арестов и 208 обысков, а также допросили 97 лиц. В распоряжении спецслужб оказались все логи, включая имена 59 000 пользователей, их пароли, адреса электронной почты, учетные записи Jabber, биткоин-адреса и историю операций.

По оценке правоохранителей, владельцы платформы заработали более $8,7 млн, реализовав порядка 80 млн учетных данных, в том числе более 200 000, связанных с госсектором.

Все три домена маркетплейса включены в санкционный список Минфина США, в котором Genesis значится как базирующийся в РФ.

При этом исследователи обратили внимание, что onion-версия сайта по-прежнему доступна без всяких ограничений. Представители ФБР отказались комментировать эту информацию.

СМИ: сотрудники Tesla превращали в мемы изображения, снятые автомобилями клиентов

В период с 2019 по 2022 год сотрудники Tesla в частном порядке делились через внутреннюю систему обмена сообщениями видео и изображениями, записанными камерами в автомобилях клиентов. Об этом говорится в расследовании Reuters, основанном на опросе девяти бывших работников компании на условиях анонимности.

For years, some Tesla employees circulated private and sometimes highly invasive recordings from customers’ car cameras. One crash video, showing a child hit by a speeding Tesla, spread ‘like wildfire,’ one ex-worker told @Reuters https://t.co/xPetObBNwe pic.twitter.com/qalz5dP6Yd

— Reuters (@Reuters) April 6, 2023

Некоторые записи застали клиентов Tesla в неловких ситуациях. Один из информаторов описал видео, на котором совершенно голый мужчина приближается к автомобилю.

Часть материалов содержала аварии и инциденты, связанные с агрессивным поведением на дорогах. По словам другого экс-сотрудника, на одном видео от 2021 года видно, как Tesla на высокой скорости сбила ребенка, едущего на велосипеде по жилому району.

«Видео распространилось по офису Tesla в Сан-Матео, Калифорния, через частные чаты, как лесной пожар», — добавил он.

Некоторые фото содержали изображения собак и забавные дорожные знаки, которые сотрудники превращали в мемы, дополняя их смешными подписями и комментариями перед публикацией в частных групповых чатах.

В заявлении Tesla о конфиденциальности клиентов говорится, что «записи с камер остаются анонимными и не связаны с вами или вашим автомобилем». Но семеро опрошенных сообщили Reuters, что служебный софт показывал геолокацию видео. Это потенциально позволяло установить, где проживает владелец Tesla.

Один из бывших сотрудников также сказал, что несколько лет назад в компании была распространена практика с согласия владельца получать видеозаписи даже из отключенных автомобилей. Позднее функцию убрали.

«Мы могли заглянуть внутрь гаражей, в их частную собственность», — рассказали источники Reuters.

Tesla пока не комментировала данную информацию.

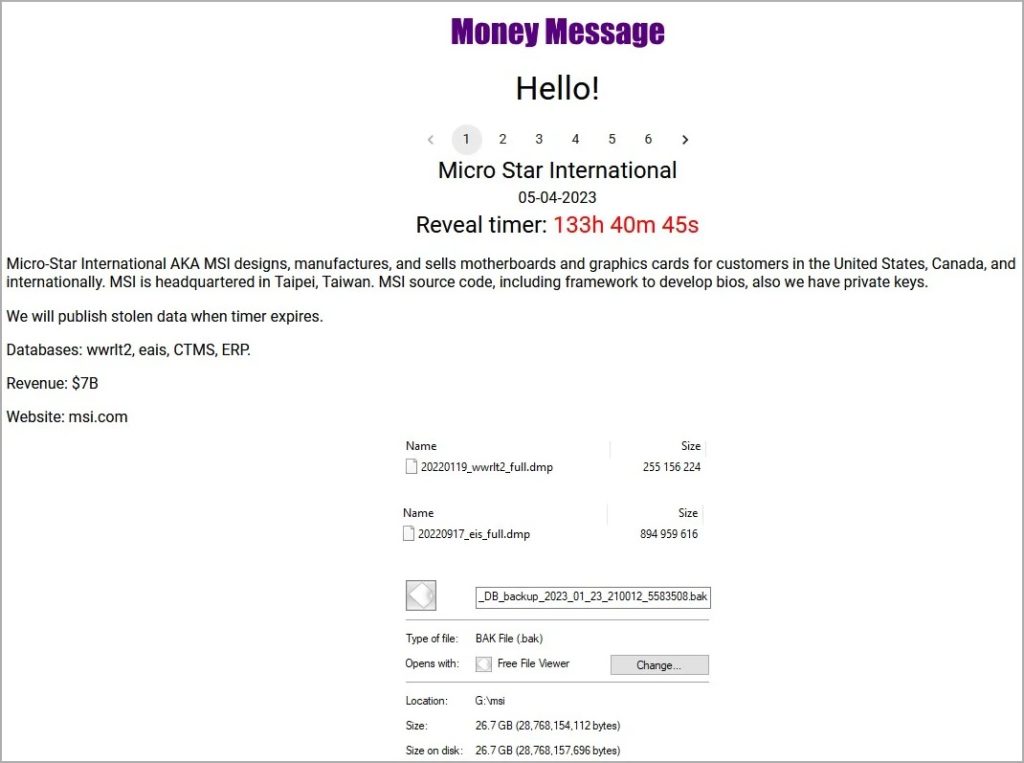

Взломщики MSI потребовали от компании выкуп в размере $4 млн

͏Тайваньский производитель компьютерной техники MSI стал жертвой новой группы вымогателей Money Message. Об этом сообщает Bleeping Computer.

Киберпреступники утверждают, что им удалось похитить 1,5 ТБ информации, включая внутренние базы данных, исходный код ПО, фреймворк для разработки BIOS и закрытые ключи.

Хакеры потребовали выплатить им $4 млн до 10 апреля, угрожая опубликовать утечку.

Исследователи утверждают, что Money Message работает по принципу шифровальщика, после чего оставляет в системе жертвы записку с требованием выкупа.

Представители MSI подтвердили, что компания подверглась хакерской атаке. Согласно поданному ими заявлению на Тайваньскую фондовую биржу, в результате пострадали «некоторые системы MSI». Компания уведомила об инциденте правоохранительные органы. Других подробностей не приводится.

Western Digital остановил работу облачного сервиса после взлома

Калифорнийский производитель компьютерной техники Western Digital в понедельник, 3 апреля, сообщил об обнаружении неавторизованного доступа к ряду своих систем.

During this service interruption, you may now access files stored locally on your device using a feature called Local Access.

— Western Digital (@westerndigital) April 7, 2023

➡️ How to Enable Local Access on Your My Cloud Device: https://t.co/hRMM0IsiJ4

➡️ My Cloud Status Update: https://t.co/0pX1QHW7Z6 pic.twitter.com/aMfQLRVroy

После инцидента компания перевела системы и сервисы в автономный режим, чтобы «обезопасить свои бизнес-операции». Ведется работа над восстановлением пострадавшей инфраструктуры.

В настоящее время Western Digital испытывает массовые сбои в работе ряда своих продуктов, включая сетевые устройства хранения данных My Cloud и SanDisk.

Компания проводит расследование при участии правоохранительных органов и выясняет характер и объем утечки.

Автоугонщики научились обходить систему смарт-ключей

Исследователи Ян Табор из EDAG Group и Кен Тинделл из Canis Automotive Labs обнаружили новую технику взлома автомобилей. Один из экспертов сам стал жертвой автоугона, лишившись новой Toyota RAV4.

So I’m sure all are aware my RAV4 was stolen last year, ironically via «CAN Injection ??». Myself and @kentindell have been reverse engineering the device that I beleive was used for the theft. More details are on his blog https://t.co/bu7ih8TBi0

— Ian Tabor (@mintynet) April 4, 2023

Техника под названием CAN Injection используется не менее года. Угонщики снимают фары и подключают к внутренним кабелям специальное устройство, которое взламывает электронный блок управления автомобиля (ЭБУ) для запуска интеллектуальной системы без смарт-ключа.

В современных машинах все ЭБУ соединены локальной сетью контроллеров — CAN. Через последнюю злоумышленники передают блоку управления сообщение, что их ключ доступа действителен. После этого угонщик может разблокировать дверь автомобиля.

В даркнете можно найти объявления о продаже хакерских девайсов для взлома Jeep, Maserati, Honda, Renault, Jaguar, Fiat, Peugeot, Nissan, Ford, BMW, Volkswagen, Chrysler, Cadillac, GMC и Toyota. Стоимость такого устройства составляет €5000, внешне оно напоминает портативную колонку.

Исследователи передали собранную информацию в Toyota.

Полиция задержала «самого опасного хакера Испании«

3 апреля испанская полиция объявила об аресте 19-летнего Хосе Луиса Уэртаса, создателя платформы Udyat для продажи краденой конфиденциальной информации. Известный под никами Alcaseca, Mango и chimichuri хакер считался «серьезной угрозой национальной безопасности» страны.

Расследование в отношении Уэртаса началось в ноябре 2022 года после взлома компьютерной сети Генерального судебного совета Испании. Тогда он похитил личные данные 575 000 налогоплательщиков, которые впоследствии продал другим киберпреступникам.

Его также обвиняют в атаках на высшие государственные учреждения, краже €300 000 и отмывании денег.

Уэртас не стеснялся публичности и однажды дал интервью для YouTube-канала «Клуб 113», где заявил, что имеет доступ к информации примерно 90% граждан Испании.

Эксперты установили личность хакера, отследив оплату за услуги хостинга для серверов Udyat.

В ходе обысков правоохранители изъяли крупные суммы наличных, автомобиль класса люкс, документацию и компьютеры. Уэртас останется под стражей до суда.

Эксперты проанализировали фишинг-услуги в Telegram

С октября 2022 по март 2023 года «Лаборатория Касперского» обнаружила 2,5 млн уникальных фишинговых URL-адресов, сгенерированных с помощью фиш-китов. Эксперты изучили контент нескольких Telegram-каналов фишеров и составили список услуг, предоставляемых на теневых площадках.

The #Telegram black market: How does it work?? ? https://t.co/souWT0I210#phishing #cybercrime #darkweb pic.twitter.com/Jd9t22CupY

— Kaspersky (@kaspersky) April 6, 2023

Telegram-боты для создания фишинговых страниц. С их помощью злоумышленники могут создавать, например, примитивные копии страниц авторизации социальных сетей, онлайн-игр и других популярных сервисов. Через них они собирают данные пользователей.

Архивы с готовыми фиш-китами, мимикрирующими под популярные ресурсы. Это заготовки, напоминающие ресурсы международных и региональных брендов. Злоумышленники также могут делиться добытыми путем фишинга конфиденциальными данными жертв. Такие архивы зачастую распространяются в качестве пробного предложения перед покупкой платной услуги.

Фишинг как услуга. Это не только доступ к фишинговым инструментам, но и различные инструкции, а также техническая поддержка. К тому же злоумышленники продают «продвинутые» скам- и фишинговые страницы — созданные с нуля ресурсы с более широкой функциональностью или инструменты для их генерации. На таких страницах, защищенных от обнаружения, могут присутствовать элементы социальной инженерии, например, привлекательный дизайн и обещания крупного выигрыша.

Также на ForkLog:

- За квартал криптопроекты потеряли от взломов более $320 млн.

- Следователи обнаружили связанные с TFL и До Квоном $314 млн.

- MetaMask реализует функцию предупреждения о возможном скаме.

- Coinbase поддержала иск по отмене запрета Tornado Cash.

- Ethereum-проекты запустили решение для защиты пользователей от MEV-атак.

- SEC достигла соглашения с экс-менеджером Coinbase в деле об инсайдерской торговле.

- Власти Шри-Ланки обнаружили мошенническую криптосхему на $47 млн.

- Huobi и Gala Games разработали план компенсации для пострадавших от инцидента с GALA.

- Хакер вывел из протокола Sentiment не менее $500 000, а позднее вернул 90% украденных средств.

- В Украине закрыли финансовую пирамиду Life is good с оборотом почти $40 млн.

- Биткоин и BNB «просели» на фоне слухов о розыске СЕО Binance.

- Взломщик Euler Finance вернул проекту оставшийся $31 млн.

- Операторы MEV-ботов потеряли $25 млн в результате эксплойта.

- В Южной Корее арестовали активы команды Terra на $205 млн.

- Хакер атаковал пулы ликвидности Allbridge, идентифицировать взломщика смогли разработчики BNB Chain. Позднее команда Allbridge рассказала о реальной сумме ущерба и векторе атаки на протокол.

Что почитать на выходных?

В специальной карточке разбираем разновидности MEV-стратегий и рассказываем о способах защиты от них.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!