Рекламная слежка в Chrome, РКН против WhatsApp и другие события кибербезопасности

Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Эксперты обнаружили новую альтернативу шифровальщику LockBit.

- Google начала отслеживать историю браузера для рекламных целей.

- В РФ не исключили блокировку WhatsApp.

- Издателя «Медузы» атаковали с помощью шпионского ПО Pegasus.

Эксперты обнаружили новую альтернативу шифровальщику LockBit

Злоумышленники стали использовать новый шифровальщик 3AM в случаях, когда не удается развернуть вымогателя LockBit в целевой сети. Об этом сообщили аналитики Symantec Threat Hunter.

Малварь написана на Rust и не связана ни с одним известным семейством вымогателей, что делает ее совершенно новым вредоносным ПО.

Перед атакой 3AM сбрасывает настройки системных политик для конкретного пользователя. Также шифровальщик пытается остановить работу служб и продуктов, связанных с безопасностью и резервным копированием.

Пока что атаки 3AM весьма редки. Однако эксперты не исключили, что в будущем он привлечет внимание других злоумышленников в качестве альтернативы LockBit.

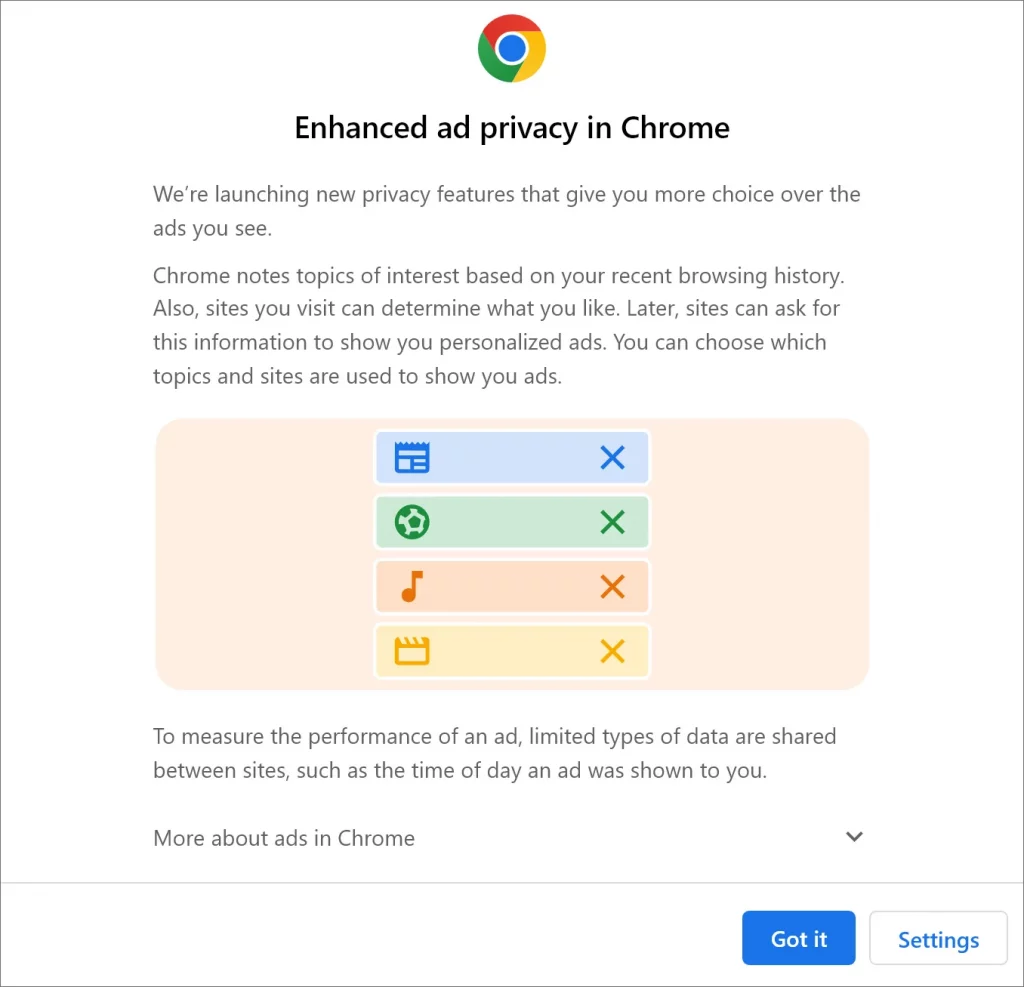

Google начала отслеживать историю браузера для рекламных целей

Компания Google добавила в последнее обновление браузера Chrome новую рекламную платформу Privacy Sandbox. Она будет следить за посещаемыми пользователями страницами и составлять список рекламных тем на основе их интересов.

Предупреждение о новом инструменте появляется при открытии браузера. После этого рекламная платформа включается автоматически.

Тестирование Privacy Sandbox продлится до 2024 года, к четвертому кварталу сторонние cookie-файлы должны быть полностью отключены по умолчанию.

В РФ не исключили блокировку WhatsApp

Роскомнадзор допустил блокировку WhatsApp на территории РФ в случае, если сервис запустит «недружественные каналы». Об этом сообщает Интерфакс.

Комментарий ведомства последовал вскоре после того, как компания анонсировала запуск функции создания каналов в 150 странах.

РКН напомнил, что потребует от мессенджера незамедлительного удаления любой запрещенной информации, а при отказе заблокирует его.

«Применение мер за несоблюдение законов РФ напрямую зависит от администраций таких компаний и принимаемых ими решений», — добавили в ведомстве.

Издателя «Медузы» атаковали с помощью шпионского ПО Pegasus

iPhone издателя «Медузы» Галины Тимченко в феврале 2023 года был заражен шпионской программой Pegasus, однако факт взлома выявили только в конце июня после уведомления Apple. Расследование провели специалисты Access Now и Citizen Lab.

?BREAKING: Exiled media under attack!

— Access Now (@accessnow) September 13, 2023

Access Now and @citizenlab reveal first-time documented use of NSO Group’s Pegasus spyware against a Russian journalist — the head of @Meduzaproject Galina Timchenko.

Dive into our report: https://t.co/yDXxday4oe

Вредонос предоставляет хакеру доступ к звуку, камере и памяти смартфона, в который вставлена сим-карта. Неизвестные могли получить доступ к полному содержимому телефона, включая домашний адрес, расписание встреч, фотографии и даже переписку в зашифрованных мессенджерах.

Противостоять установке Pegasus практически невозможно. В случае Тимченко, вероятнее всего, использовались уязвимые для вредоноса сервисы HomeKit и iMessage.

В момент заражения журналистка находилась в Германии, где участвовала в конфиденциальной встрече представителей российских независимых СМИ. За две недели до этого «Медузу» признали нежелательной организацией в РФ.

Pegasus является разработкой израильской NSO Group. Исследователи не смогли определить, кто стоял за заражением, после анализа телефона Тимченко. В числе подозреваемых они называют спецслужбы России, Казахстана, Азербайджана, Эстонии, Германии или Латвии.

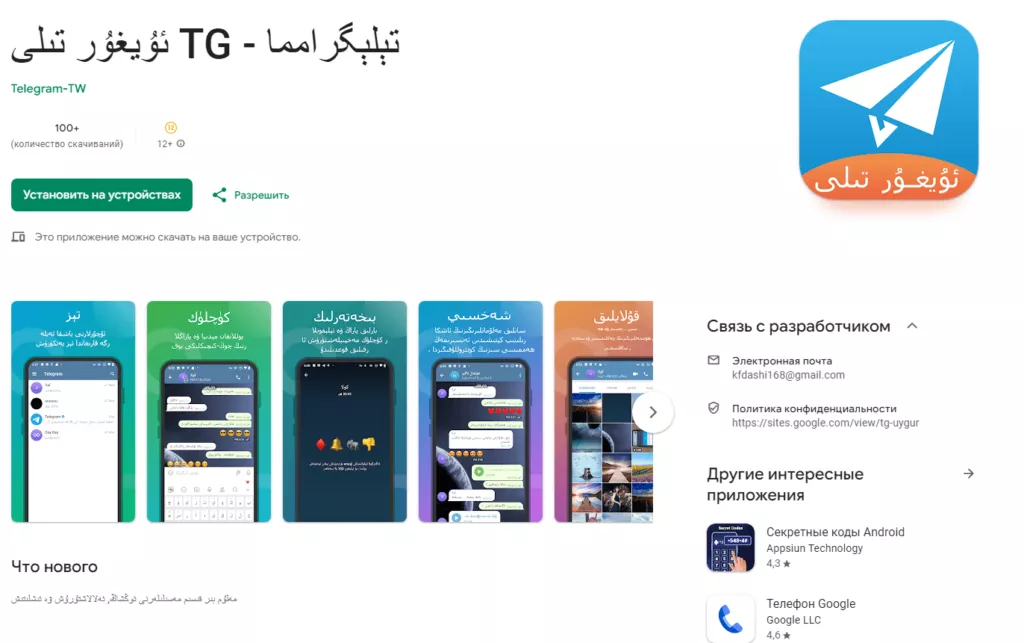

Более 60 000 владельцев Android скачали вредоносный клон Telegram

Исследователи «Лаборатории Касперского» обнаружили в Google Play множество вредоносных модификаций мессенджера Telegram. Их продвигают среди китайской аудитории как быструю альтернативу обычному приложению за счет использования распределенной сети ЦОДов.

Внешне клоны идентичны с оригинальным Telegram, однако содержат в своем коде функции шпионского ПО.

В частности, они получают доступ к контактам пользователя, имени, ID, номеру телефона, содержимому сообщений, после чего передают эти данные на командный сервер.

Жертвами этой кампании стали более 60 000 пользователей Android.

На момент написания все выявленные вредоносные приложения удалены из Google Play, а их разработчики заблокированы.

Также на ForkLog:

- Tether заморозила $1,4 млн из украденных у биржи Remitano $2,7 млн.

- Бывший топ-менеджер Celsius Network признал вину.

- Треть похищенных хакерами из КНДР криптовалют добыты за две атаки.

- Сэм Альтман признал наличие проблем у Worldcoin.

- Обменник Bitzlato увеличил сумму доступных к выводу биткоинов.

- В Украине начато досудебное расследование в отношении участников крипторынка.

- Сооснователя OneCoin приговорили к 20 годам тюрьмы.

- Биржа CoinEx подтвердила взлом горячих кошельков, после обнаружения «подозрительного оттока» аналитиками PeckShield. В атаке заподозрили хакеров из Lazarus, а пользователям пообещали 100% компенсацию.

- OKLink и CertiK разработают стандарт блокировки похищенных токенов.

- Команда Telegram-бота Banana Gun выкупила собственные токены из-за ошибки в смарт-контракте.

- Хакеры взломали X-аккаунт Виталика Бутерина путем подмены сим-карты.

- СМИ: в Москве арестовали создателя мошеннической биткоин-биржи Intelex.

- Суд над Винником перенесли на сентябрь 2024 года, при этом адвокат россиянина допустил признание вины подзащитным.

- В Таиланде арестовали обвиняемых в организации криптомошенничества на $27 млн.

- Взломщик Poly Network перевел 1500 ETH на Tornado Cash.

- В Lido Finance не подтвердили эксплойт токенов LDO.

- Власти США потребовали от хакера $5,2 млн в биткоинах.

Что почитать на выходных?

Представитель НАПП Узбекистана рассказал о противодействии регулятора киберпреступлениям в криптовалютной сфере.

Рассылки ForkLog: держите руку на пульсе биткоин-индустрии!